Alles wat we weten over de Wannacry ransomware-aanval (update)

Het voorbije weekend maakte een cyberaanval met de ransomware worm Wannacry (ook wel WannaCrypt genoemd) wereldwijd meer dan 200.000 slachtoffers, dat zegt Europol. Wat is die Wannacry en waar komt ie vandaan? We zetten het even op een rijtje.

Wat is Wannacry?

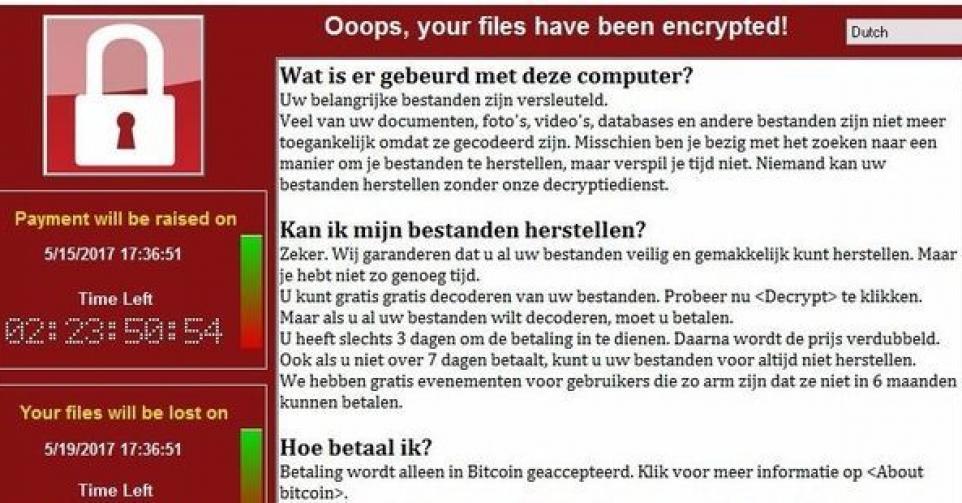

Wannacry is ransomware die een (recent gepatcht) lek in Microsoft Windows gebruikt om zich razendsnel te verspreiden via interne netwerken. Hij lijkt te worden verspreid via een massale mailingcampagne. Eens een machine is geïnfecteerd, scant ze het interne netwerk om collega’s aan te steken. Die machines moeten daarvoor niet zelf met het internet verbonden zijn.

De exploit die Wannacry gebruikt, Eternalblue SMB, was een van de tools die in april gelekt werden door hackinggroep TheShadowBrokers. Die maakten ze dan weer buit bij de Amerikaanse inlichtingendienst NSA.

De SMB exploit, en de ransomware die hem gebruikt, werkt op alle versies van Windows die nog niet gepatcht zijn met de update MS17-010, die Microsoft op 14 maart uitbracht. Windows 10 zou volgens Microsoft wel standaard beschermd zijn tegen het lek.

De kill switch

Dat Wannacry niet nog meer slachtoffers maakte, is te danken aan een securityonderzoeker van de blog MalwareTech, en een hele hoop toeval. De malware in kwestie is namelijk uitgerust met een hardcoded ‘kill switch’ of noodrem die de hele boel kan stilleggen. Wannacry probeert tijdens zijn proces verbinding te maken met een webdomein, www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Als die verbinding lukt, stopt het encryptieproces. De onderzoeker kwam tot de vaststelling dat die domeinnaam niet door de hackers werd geregistreerd en kon voor zo’n elf dollar de domeinnaam zelf kopen. Na de registratie ervan volgden duizenden verbindingen per seconde. Het is dus voor beheerders van computernetwerken zaak om dat domein vooral niet te blokkeren.

Securityfirma Fox-IT merkt fijntjes op dat dit een slordige vergissing is van de hackers, gezien de grootte van hun malwarecampagne. Iedereen die de phishingmail kreeg en hem pas opende nadat MalwareTech het domein openstelde, is dus van de meeste miserie bespaard gebleven. De deskundige, die twittert onder de naam MalwareTech, verduidelijkt in een tweetbericht overigens dat hij aanvankelijk geen idee had welke gevolgen het registreren van de domeinnaam zou hebben. Het afblokken van de woekerende cyberaanval gebeurde dus eigenlijk toevallig, laat hij blijken. De ‘kill-switch’ heeft geen invloed op computers die al besmet waren.

Wat doe je daaraan?

Gezien de ransomware exploits gebruikt in verouderde versies van Windows, adviseert Microsoft gebruikers van Windows-systemen ouder dan Windows 10 alvast om zo snel mogelijk hun systeem te updaten. Het bedrijf heeft een patch uitgebracht voor Windows Vista, 7, 8.1 en 10, en voor Windows Server 2008, 2016 en 2016. De update genaamd MS17-010 moet het lek dichten en komt normaliter automatisch met Windows Updates mee. Ook voor Windows XP heeft Microsoft een ‘uitzonderlijke’ patch voorzien (officieel worden XP en andere oudere systemen niet meer ondersteund). Links naar patches voor Windows Server 2003 en Windows 8 (dus niet de gewone ondersteunde 8.1) vind je hier. Voor wie echt niet kan of wil patchen, heeft het CCN-CERT, de Spaanse nationale veiligheidsdienst, een tool uitgebracht waarmee de uitrol van Wannacry kan worden gestopt. Let er wel op dat dit geen manier is om geïnfecteerde machines proper te krijgen.

Fox-IT, dat een rapport opstelde over de ransomware, raadt gebruikers en beheerders ook aan om het SMBv1 protocol uit te zetten, en RDP- en SMB connecties van het internet te blokkeren. Toestellen die niet geüpdatet zijn, haal je best van het internet (en zelfs van het interne netwerk) en zoals altijd met ransomware: zorg dat je goede back-ups hebt van je belangrijke gegevens.

Goed om weten is trouwens dat er een registry key in de ransomware zit, die ervoor zorgt dat de malware niet zomaar kan worden tegengehouden met een reboot. Het is dus echt wel zaak om te updaten.

De tweede ronde

Omdat de aanval op vrijdagavond gebeurde, vreest Europol ondertussen voor een nieuwe golf van besmettingen op maandag. Dat zei Rom Wainwright, de directeur van Europol, tegenover de Britse zender ITV:,,Ik ben bezorgd over de mensen die morgen op hun werk hun niet goed beveiligde computer opstarten. Het zou kunnen leiden tot dezelfde taferelen als vrijdag.’ Onderzoekers van Kaspersky Lab hebben ondertussen een vorm van het virus gevonden dat is ‘gemuteerd’, en dat het niet langer gestopt kan worden door de kill switch. Al lijkt die vorm zich niet op dezelfde snelle manier te verspreiden als de ‘originele’ Wannacry.

De slachtoffers

De cyberaanval heeft ondertussen al wel zo’n 200.000 slachtoffers gemaakt in minstens 150 landen. Onder meer Britse ziekenhuizen, de Russische overheid, de Duitse spoorwegen en Franse fabrieken van autobouwer Renault werden getroffen. ‘We voeren jaarlijks tegen zowat tweehonderd cyberaanvallen operaties uit, maar hebben nog nooit zoiets meegemaakt als dit’, zegt Rob Wainwright van Europol daarover.

De aanval mikte vooral op bedrijven, wat consistent is met het ‘zakenmodel’ van ransomware. Bedrijven hebben vaker belangrijke gegevens, en ze hebben ook meer geld om hackers te betalen. Computers die gegijzeld werden door de ransomware werden voor 300 dollar in bitcoins (ongeveer 275 euro) weer vrijgegeven. In België blijft de schade tot nader order beperkt. Het Centrum voor Cyberveiligheid (CCB) meldde rond zaterdagmiddag één mogelijk slachtoffer.

Blaam voor de NSA

De Wannacry ransomware maakt gebruik van een lek in het besturingssysteem Windows en het werd oorspronkelijk ontwikkeld door de Amerikaanse inlichtingendienst NSA. Die hield kennis over het lek met andere woorden voor zich, om het achterpoortje te kunnen gebruiken. De ransomware werd echter zelf buitgemaakt door hackers.

Voor Microsoft-voorzitter Brad Smith is het alvast welletjes geweest. “Deze aanval is een nieuw voorbeeld van waarom de opslag van gevoeligheden door de overheden zo’n groot probleem is”, schrijft hij in een blogpost. “‘Dit is een patroon dat steeds vaker voorkomt in 2017. Exploitaties in de handen van overheden zijn al vaker gelekt geweest naar het publieke domein en zo grote schade veroorzaakt”, aldus Smith.

Update 16/05: toevoeging van de patch for Windows XP, en de besturingssystemen waarvoor de update MS 17-010 van tel is.

Fout opgemerkt of meer nieuws? Meld het hier