Honderden bedrijven zijn al jaren te hacken via hun helpdesk. Dat komt door een logische fout die nooit eerder ontdekt werd. Door het lek te misbruiken kunnen hackers zichzelf toegang verschaffen tot de helpdesk, de interne communicatie en in sommige gevallen de social media accounts van een bedrijf.

De fout werd ontdekt door de Belgische ethische hacker Inti de Ceukelaire. Het gaat niet om een technische bug maar eerder om wat De Ceukelaire omschrijft als “een logische fout in de helpdeskprocedure.” Dat gebeurde onder meer via het zakelijke chatprogramma Slack. Met de code van de app is niets mis maar een fout in de helpdeskprocedure van andere bedrijven, kon hij binnengeraken in de Slack-kanalen van dat bedrijf. Slack zelf heeft intussen zijn verificatieprocedure wel aangepast maar ook Yammer en andere tools kunnen zo misbruikt worden.

Werknemers van bedrijven die Slack en Yammer gebruiken kunnen lid worden via hun bedrijfsadres. De mensen in kwestie moeten niet uitgenodigd worden, een emailadres met @bedrijf.com adres volstaat.

Virtueel bedrijfsadres via helpdesk

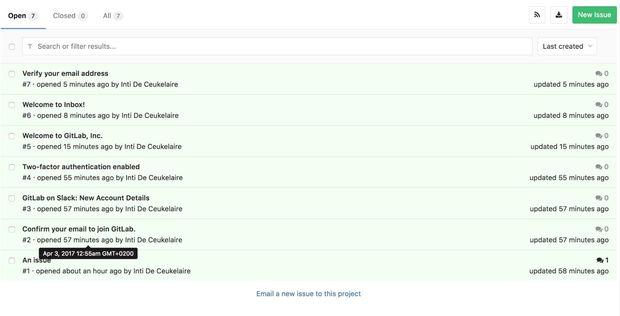

De Ceukelaire ontdekte echter een manier om een virtueel mailadres van zo’n bedrijf aan te maken via hun helpdeskportaal. Dit kon hij onder meer doen bij ontwikkelaarsplatform Gitlab.

Wie bij Gitlab (maar evenzeer bij honderden andere bedrijven) als gebruiker een ticket aanmaakt bij de helpdesk, krijgt hiervoor in het gebruikersportaal een uniek virtueel emailadres voor de conversatie tussen gebruiker en helpdesk. Maar dat virtueel adres is wel eentje met een @gitlab.com-extensie. “Dus eens je zo’n virtueel adres krijgt toegewezen via een aangemaakt ticket, dan kan je je ook zelf registreren op hun intern Slack-kanaal en zo de interne communicatie volgen.” Die truc kon vervolgens herhaald worden bij andere diensten, waaronder ook Yammer.

Handig misleiden

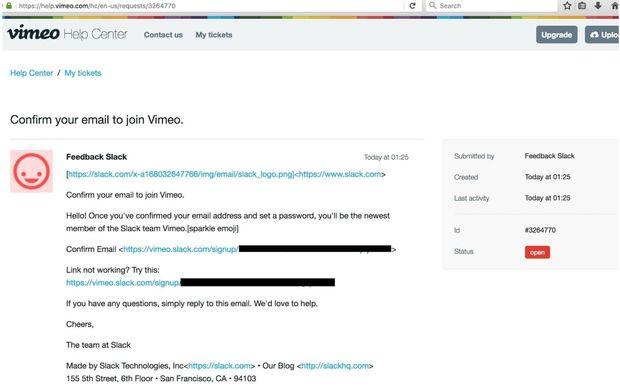

Het verhaal wordt nog interessanter als je weet dat veel webdiensten niet controleren of het emailadres waarmee iemand zich registreert ook effectief van die persoon is. Zo kon De Ceukelaire zichzelf uitnodigen in het slack-kanaal van Vimeo door zich in te schrijven met het supportadres van Slack:

Hier registreerde hij een gebruikersaccount bij de videodienst Vimeo, maar dit met feedback@slack.com. Vimeo controleerde niet of De Ceukelaire wel echt dit adres bezat en gaf hem zo een gebruikersaccount.

Daarop klopte hij opnieuw aan bij de Slack-applicatie om toegang te krijgen tot de Slack-kanalen van de Vimeo-medewerkers. Hiervoor gaf hij support@vimeo.com op.

Denk nu even terug aan de helpdesktickets die worden aangemaakt in de gebruikersaccount: Slack stuurt een toegangslink voor de Vimeo-chatkanalen naar support@vimeo.com. Maar omdat dit het helpdeskadres is, zet Vimeo die mail automatisch om naar een helpdeskticket gekoppeld aan de afzender van de mail: feedback@slack.com. Die account had De Ceukelaire kort daarvoor geregistreerd waardoor hij het ticket kon inkijken.

Beangstigend gemakkelijk

De Ceukelaire heeft intussen zowel verschillende bedrijven gecontacteerd en zij hebben hun procedures aangepast. Maar hij benadrukt dat er nog honderden gelijkaardige systemen zijn, zij het helpdesksoftware of samenwerkingstools, die dergelijke omzeiltechnieken onbewust toelaten.

“Het grote probleem is dat je bij veel diensten een account kan aanmaken zonder emailverificatie”, zegt hij aan Data News. Als je dan het mailadres registreert waarmee zij op hun beurt hun verificatiemails versturen, dan kan je binnengeraken.”

Het lek zelf werd enkele maanden geleden al ontdekt. Intussen heeft hij zelf meer dan honderd bedrijven waar hij de fout kon vaststellen gewaarschuwd. “Ik ben begonnen bij degenen die al samenwerken met ethische hackers en Slack heeft intussen zijn procedures aangepast. Maar je kan ze onmogelijk allemaal een voor een ontdekken en vervolgens contacteren.”

Nog niet overal opgelost

De Ceukelaire heeft dus bewust gewacht tot een aantal bedrijven de fout konden rechtzetten. Maar wil nu toch naar buiten komen met het probleem net om er voor te zorgen dat ook andere bedrijven kunnen nagaan of ze zo’n fout hanteren.

Dat leverde hem soms wisselende reacties op. “Sommige bedrijven hebben het aangepakt en hebben mij er zelfs voor beloond omdat ik hen op de fout wees. Maar onder meer bij Yammer heb ik het meermaals gemeld zonder reactie dat ze het zouden aanpakken.” Anderen zoals Zendesk of Kayako hebben wel maatregelen genomen intussen. De Ceukelaire nuanceert wel dat het op zich geen fout is van deze tools, maar van de bedrijven die ze gebruiken. Al kunnen ze zo door hun procedure te wijzigen wel het risico op een inbraak bij die gebruikers verkleinen.

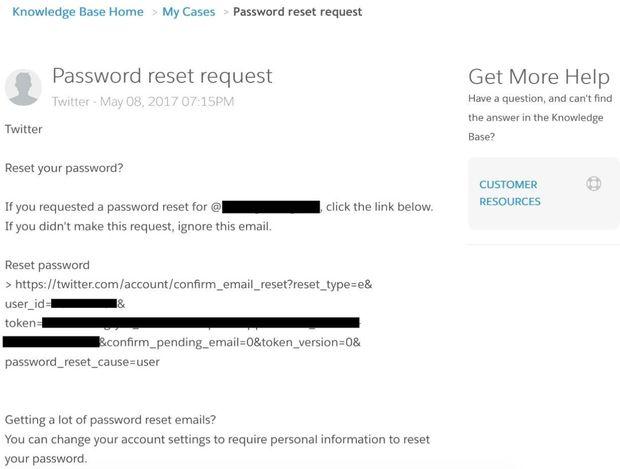

In een uitgebreide blogpost waarschuwt De Ceukelaire dat eens je een beetje in de interne communicatie van een bedrijf zit, de beveiliging vaak een pak zwakker is. “Vaak gaat ook het resetten van wachtwoorden via zo’n support of noreply-adres. Zo kreeg ik zelfs toegang tot de Twitter- en Facebookaccounts van enkele grote bedrijven.”

Het probleem kan tot slot relatief eenvoudig worden opgelost. Enerzijds met verificatiemails. Maar ook door dergelijke adressen niet van @bedrijf.com te laten komen, maar van pakweg @support.bedrijf.com. “Eens je zo’n wijziging doorvoert, kan je niet langer toegang aanvragen via de helpdesktickets,” besluit De Ceukelaire.