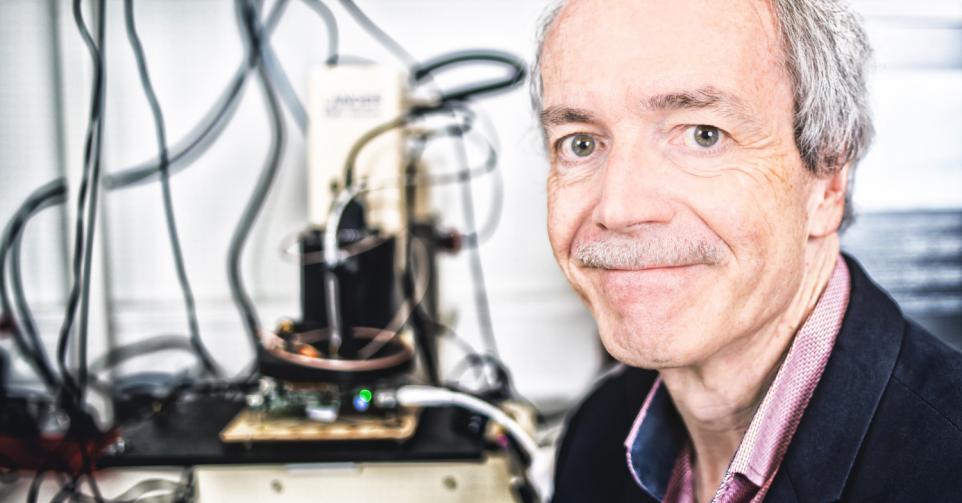

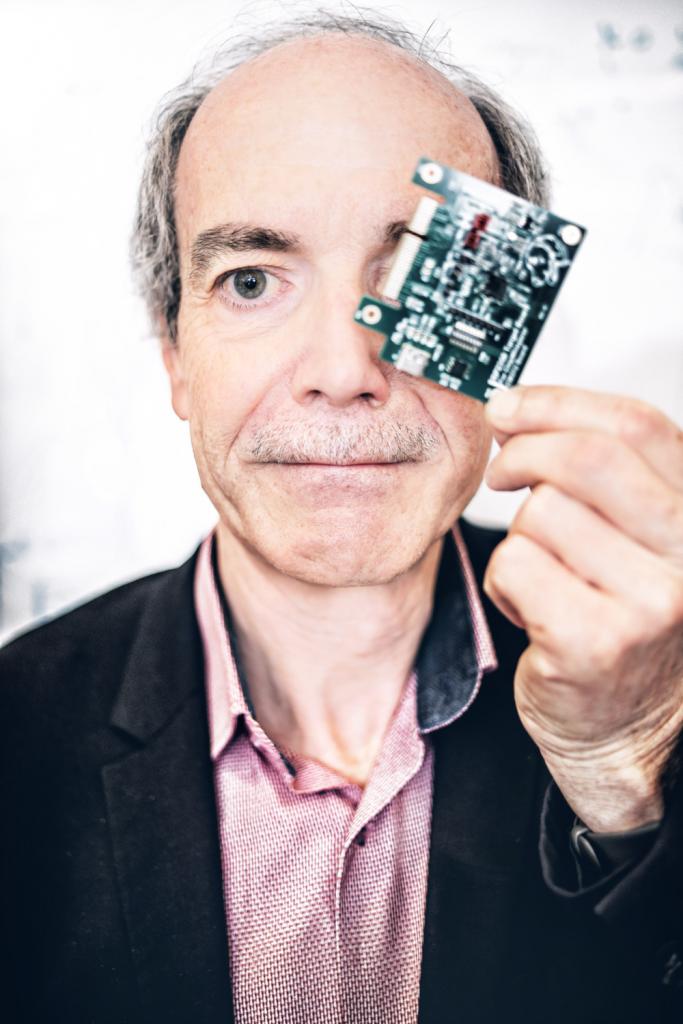

Bart Preneel is een wereldvermaard cryptograaf en een belangrijke stem ter verdediging van privacy. We spraken hem uitgebreid over de geschiedenis van spionage, sleutels en scanning.

De redactie van Data News koos dit jaar voor Bart Preneel als ICT Personality of the Year. De hoogleraar staat al enkele jaren aan het hoofd van de afdeling Computerbeveiliging en Industriële Cryptografie aan de KU Leuven.

U bent elektrotechnisch ingenieur van opleiding. Was het altijd uw plan om cryptograaf te worden?

Bart Preneel: Niet echt. Ik heb mijn thesis gemaakt over modems bij Telindus, dat later zou worden overgenomen door het huidige Proximus. Voor mijn doctoraat kwam ik terecht bij professor Joos Vandewalle en die heeft me overtuigd om onderzoek in de cryptografie te doen. Men kwam bij COSIC (de onderzoeksgroep Computer Security and Industrial Cryptography, nvdr) onderzoekers tekort. Die groep was in 1978 gestart als een van de eerste in zijn soort in Europa en ze hadden net een start-up opgericht voor een chip. Veel van hun mensen waren in 1986 naar die spin-off vertrokken. Ik bleek de eerste vrijwilliger die zich aandiende om in dat domein te werken en zo ben ik in de cryptografie gerold. Het was toen wel veel gemakkelijker dan nu. Het onderzoek in het domein paste nog in een halve boekenkast en als je die uitlas, dan wist je evenveel als alle anderen in het domein, tenzij ze voor de overheid werkten.

Waarom bent u gebleven?

Preneel: Het is een heel aantrekkelijke combinatie van wiskundig onderzoek dat toch ook een maatschappelijke impact heeft. Ik denk niet dat we toen beseften dat er een grote doorbraak stond aan te komen. Toen ik begon in 1987 was er alleen cryptografie bij de banken en de overheid, of in diplomatie en het leger. Dat was het ongeveer. Met de adoptie van internet is dat op enkele jaren sterk uitgebreid. Tegen het midden van de jaren negentig werd cryptografie ook in software mogelijk. Plots kreeg je een soort massaproduct dat ook politieke gevolgen had.

Uw vroege onderzoek ging over hashfuncties. Wat is dat?

Preneel: Initieel ging de aandacht naar het beschermen van draadloze informatie tegen afluisteren. Maar in de financiële sector is men vooral bezorgd over het wijzigen van transacties. Want als je een transactie kunt veranderen van duizend dollar naar een miljoen, dan heeft dat enorme financiële consequenties.

Om te detecteren of een bericht al dan niet gewijzigd werd, ging men dat combineren met een digitale sleutel. Dat doet men, ook vandaag nog, met hashfuncties. Als je een betaling doet, gaat men de gegevens van de transactie door elkaar mengen met een sleutel, en die uitkomst voegt men als enkele bytes aan het bericht toe. Je kan achteraf aan de andere kant dezelfde sleutel nemen om dat te checken. En als dat niet overeenkomt, dan weet je dat het werd aangepast.

‘Ik denk niet dat we in de jaren tachtig beseften dat er een grote doorbraak stond aan te komen’

U bent onder meer verantwoordelijk voor de Miyaguchi-Preneel hashfunctie.

Preneel: Dat is een constructie die een hashfunctie zonder sleutel maakt van een blokcijfer. Hashfuncties werden gebruikt in de jaren tachtig, onder meer toen koeriers bij bedrijven de magnetische banden voor de mainframes kwamen ophalen. Op die banden stonden alle loonfiches of transacties van het bedrijf die naar de bank moesten, maar er was het risico dat die koerier onderweg ergens zou stoppen waar men ze kon aanpassen. Om dat te beletten werden de transacties op die tape gereduceerd tot een heel kort bestand. De CFO van het bedrijf las dat voor aan de bank en op die manier kon men detecteren of er een aanpassing was gebeurd. Een van mijn eerste ontwerpen was dus zo’n hashfunctie.

Worden die nog altijd gebruikt?

Preneel: Elke app die je vandaag installeert op je telefoon of laptop wordt digitaal ondertekend met een hashfunctie. Die mathematische concepten zijn door de jaren heen hetzelfde gebleven. De algoritmes zijn voor een stuk aangepast, maar het Miyaguchi-Preneel is een concept dat ook op modernere blokcijfers kan worden toegepast. Dat is een manier om één ding in iets anders te veranderen.

Een ander algoritme waaraan ik heb meegewerkt is RIPEMD-160. Dat hebben mijn collega Antoon Bosselaers en ik ontworpen voor een Europees project samen met Hans Dobbertin van BSI (de Duitse tegenhanger van het CCB, nvdr). We wilden een alternatief maken voor een populaire standaard voor software, MD5. Er waren in de jaren negentig al tekenen dat die niet zo veilig was. Die RIPEMD-160 is een robuustere hashfunctie, die toch efficiënt is. Ze werd onder andere gebruikt door Duitse en Zwitserse banken. Die is nog altijd niet gebroken. In 2008 heeft Satoshi Nakamoto hem bovendien in Bitcoin geïntegreerd. Als je in Bitcoin een publieke sleutel hebt, ga je die hashen voordat je hem doorstuurt om een bitcoinadres aan te maken. En dat gebeurt met RIPEMD-160. Dus iets wat ik mee ontworpen heb in 1996 zit nu in alle bitcointransacties. Maar dat kun je niet voorspellen.

Het idee leeft dat technologie heel snel evolueert. Verandert cryptografie ook snel?

Preneel: Onze inzichten veranderen wel. Je hebt bijvoorbeeld altijd grotere sleutels nodig. Een van de belangrijke standaarden komt uit 1977, die gebruikt 56 bits. Dat was heel precies gekozen zodat alleen de NSA (de Amerikaanse geheime dienst, nvdr) de rekenkracht had om die te kraken, en de rest van de wereld niet. Daarom kon die organisatie ze ook publiek maken en laten gebruiken door andere organisaties.

Maar hetzelfde geldt ook voor nieuwere ontwikkelingen. Alle sleutels tot ongeveer 2000 waren, onder druk van overheden, korter dan ze moesten zijn. Vandaag is dat probleem een beetje opgelost, de huidige cryptografische sleutels zijn wel lang genoeg. Nu gaat men vooral kijken naar sleutels die optimaal gebruik maken van de bestaande software.

‘Iets wat ik mee ontworpen heb in 1996 zit nu in alle bitcointransacties. Dat kun je niet voorspellen’

Maar af en toe worden er dingen echt gebroken. In de jaren negentig gebruikte de hele wereld bijvoorbeeld die MD5-standaard. Microsoft had zo’n 800 toepassingen van MD5 in Windows. In 2004 toonde professor Wang, een Chinese professor, op een conferentie hoe je ze kunt breken op een kwartier tijd. Dus toen was er een grote migratie nodig.

En nu komt quantum computing eraan.

Preneel: Dat is de migratie waar we nu voor staan. Heel veel van onze algoritmes werden bedacht in de jaren zeventig. Die worden gebruikt voor alles van online protocols tot het tekenen van updates, maar ook voor de identiteitskaarten en reispassen. Mijn inschatting is dat ongeveer 50 miljard toepassingen daarop steunen.

Nu blijkt dat al die algoritmes onveilig worden als je een kwantumcomputer kan bouwen die groot genoeg is. Die algoritmes zijn erg grote getallen, dus we zijn er nog niet, maar er gaan momenteel wel miljarden aan investeringen naar quantum computing. Kwantumcomputers kunnen nu tussen de honderd en de duizend qubits hebben. Die zijn krachtiger dan klassieke bits. De inschatting is dat een computer met een tot tien miljoen qubits een groot deel van de bestaande algoritmes kan breken.

Moeten jullie dan helemaal opnieuw beginnen?

Preneel: Wij zijn daar al even mee bezig. Peter Shor publiceerde in 1994 al een artikel waarin hij uitlegde hoe kwantumcomputers grote getallen kunnen factoriseren en zo sommige cryptografische algoritmen kunnen breken, en in de jaren daarna zijn we beginnen zoeken naar algoritmes die dat zouden kunnen weerstaan.

Ik had onder andere een eerste student die op dit onderwerp gedoctoreerd heeft in 2005, de eerste conferentie rond Post Quantum Cryptography (versleuteling die quantum computers kan weerstaan, nvdr) is gebeurd in 2006, in het Departement ESAT aan de KU Leuven. Toen zijn de eerste tachtig à honderd wetenschappers samengekomen om te zien waar ze stonden en hoe ze dat gingen oplossen. De Amerikaanse overheid heeft ondertussen een competitie ingericht en de eerste resultaten zijn er. Eigenlijk zijn de algoritmes er nu.

‘In de volgende tien jaar moeten we 50 miljard toepassingen en platformen migreren. Dat is een nachtmerrie, natuurlijk’

De uitdaging die we hebben voor de volgende tien jaar, is dan om die 50 miljard toepassingen en platformen te migreren. En dat is een nachtmerrie, natuurlijk. Iedereen begrijpt dat het moet gebeuren, maar daar staat geen businessmodel tegenover. Je systemen worden met die migratie wat sneller maar je sleutels zijn groter, dus moeten er meer bits worden verstuurd. Je moet alles opnieuw herdenken en finetunen, en aan het einde van die investeringen heb je iets gelijkaardigs als wat je had. Dus de overheid zal moeten ingrijpen. Je ziet dat enkele centrale banken en overheden nu druk uitoefenen op hun bedrijven, maar in de praktijk heb je enorm complexe platformen. Een bank heeft toepassingen met tientallen bibliotheken en leveranciers met hun eigen tijdlijn: je kan niet zomaar alles veranderen. Veel hangt zelfs af van code waarvan men niet weet dat ze bestaat.

Mensen vergelijken het met Y2K, maar het is veel complexer. In 2000 was er nog geen Internet of Things. Toen waren er op de hele wereld geen miljard computers. Nu zitten we met 30 miljard toestellen die elk ook een eigen bootsysteem hebben met handtekeningen, webbrowsers, software enzovoort. Het gaat niet over één update, maar over aanpassingen voor zowat alle software. Dat is een enorme uitdaging.

De KU Leuven startte enkele weken geleden met een leerstoel rond Quantum Computing. Kunnen u en die professoren nog door één deur?

Preneel: Wij komen heel goed overeen. Het klinkt natuurlijk bizar dat de overheid geld inzet voor toepassingen die mogelijk de huidige systemen gaan breken, maar het is een beetje een wapenwedloop. Als de Chinezen het eerst doen, hebben wij een probleem. En kwantumcomputers hebben ook andere toepassingen. Men denkt vooral aan doorbraken in chemie, in materiaalkunde. In de praktijk denk ik niet dat er veel kwantumcomputers beschikbaar zullen zijn om systemen te kraken. Als je een dienst gaat aanbieden die algoritmes voor identiteitskaarten breekt, dan zal de overheid wel eens op bezoek komen. De overheid controleert nu ook export van technologie zoals hacking software.

Hoe kijkt u eigenlijk naar de toekomst, na jarenlang te proberen security te breken of beschermen?

Preneel: Ik ben toch wel bezorgd omdat we uiteindelijk meer en meer afhankelijk worden van informatie. De maatschappij wordt heel sterk digitaal. Dat verandert de machtsrelaties. Degene met de macht neemt de beslissingen over wie en wat er gecontroleerd wordt. En als alles digitaal is, kan er ook meer gecontroleerd worden. Cryptografie is daarin belangrijk, omdat het voor een stuk toelaat om die macht terug te nemen en een deel van die controle terug bij de burger te leggen.

Met COSIC hebben jullie onder meer Tesla’s gehackt. Zijn er nog projecten waar u trots op bent?

Preneel: Zo’n dertien jaar geleden hadden we een project rond betaalrijden. We zagen dat steden zoals Stockholm of Londen dat invoerden en overal camera’s begonnen te zetten. We wilden een alternatief dat meer privacyvriendelijk was. We hebben toen een soort black box ontworpen die in de auto zit. Die houdt bij waar je rijdt en stuurt op het einde van de maand een bericht om te zeggen hoe vaak de chauffeur een betaalzone is binnengereden. Daar zijn een aantal technische details aan: hoe belet je dat iemand dat toestel gewoon afzet, bijvoorbeeld. Maar dat was allemaal uitgewerkt en het systeem was volgens mij zijn tijd twintig jaar vooruit. Eigenlijk lieten wij zien dat je data vertrouwelijk kan houden en toch relevante informatie kunt vrijgeven. We hebben privacy kunnen verzoenen met functionaliteit.

Is dat ook wat u met Coronalert hebt geprobeerd (de app voor contact tracing tijdens de Covid-pandemie die Preneel ontwierp en coördineerde, nvdr)?

Preneel: Dat was een technologie die net hetzelfde deed: alles lokaal houden, enkel minimale informatie centraliseren. De overheid wist niet wie de regels had overtreden of wie met wie in contact was geweest. In Frankrijk kon de overheid bijvoorbeeld wel zien wie te veel had rondgelopen, maar in België kon dat niet. Alleen geloofde vrijwel niemand dat. Dat is natuurlijk een psychologisch probleem: mensen hebben de perceptie dat een app hun data zal verzamelen en delen met derden.

‘Het grootste succes van Coronalert is dat we die app achteraf hebben kunnen uitzetten’

Voor mij was het grootste succes daar dat we die app achteraf hebben kunnen uitzetten. We waren erg bezorgd dat systemen die werden opgezet tijdens de pandemie, zoals het Passenger Locator Form, zouden blijven bestaan. De app voor contact-opsporing was daarom zo ontworpen dat je die centrale server gewoon kon uitzetten. Elke dag werd informatie van meer dan veertien dagen oud van de server verwijderd. Dus na veertien dagen was het gewoon gedaan. Er zijn niet veel systemen die het ‘recht om vergeten te worden’ zo automatisch implementeerden. Er waren geen wilde ideeën om het te gaan gebruiken voor de griep of de mazelen. Als de overheid het opnieuw wil doen, dan moet ze een nieuwe case maken. Dat was één van de ontwerpcriteria.

Jullie vreesden voor scope creep?

Preneel: Voilà. Dat is een keuze die we in België gemaakt hebben. Veel andere landen hebben de vaccinatiecodes bijvoorbeeld wel in de contact tracing app gezet. Ik heb gevraagd om dat niet te doen, want ik had aan de mensen beloofd dat we nooit hun gegevens zouden bijhouden in de app. Die app wist niet wie je was. Maar een vaccinatie-app moet wel je naam en je gegevens hebben, anders kan men aan de grens niet checken of jij degene bent die gevaccineerd is. Dus heeft de overheid een tweede app gemaakt. Het zou efficiënter geweest zijn om het in te bouwen in de bestaande app, maar als je dan een principiële keuze maakt voor privacy, moet je ook consequent blijven.

U spreekt zich vaak uit voor privacy en tegen pogingen van de overheid om achterpoortjes in te bouwen om data te bekijken. Is dat iets van alle tijden?

Preneel: Het komt wel vaak terug. Het eerste grote dossier waar ik min of meer bij betrokken was, ging over de Clipper Chip. Amerikaanse telefoniereus AT&T had in de jaren negentig een end-to-end-encryptietelefoon uitgebracht. Het bedrijf wilde zakenmensen toelaten om op zakenreis telefoongesprekken te voeren met gevoelige informatie. De regering Clinton wilde daar in de VS zijn eigen chip in stoppen en zelf de sleutels bijhouden. Toen hebben de industrie en de academische wereld geprotesteerd. Die Clipper Chip is uiteindelijk gestopt, maar de Amerikaanse overheid heeft toen wel haar interceptiecapaciteit uitgebreid.

Een ander voorbeeld is Apple versus de FBI. Dat ging over opslag op telefoons. De FBI vroeg aan Apple om de telefoon van een terrorist uit te lezen, en Apple weigerde. De FBI heeft uiteindelijk het dossier moeten laten vallen, maar je merkt dat overheden een case zoeken om te maken. Bij AT&T ging dat over georganiseerde misdaad, voor Apple was het terrorisme. Men dacht dat er weinig sympathie voor de dader zou zijn. Uiteindelijk kan je zo’n dossier gebruiken als hefboom voor andere dossiers bij een rechtbank.

De huidige cases gaan over kinderporno of CSAM (Child Sexual Abuse Material, nvdr). Dat is natuurlijk een zeer ernstig probleem, maar instanties zoals Europol willen onder het motto van kinderbescherming toegang krijgen tot alle communicatie. Men heeft daar eigenlijk opgegeven om de encryptie te kraken: men wil gaan kijken voor of na de encryptie. Dat is inherent nog veel erger. Die client side scanning zal ook leiden tot misbruik.

Op welke manier?

Preneel: Momenteel bestrijdt men kinderporno via hashes. Een aantal organisaties verzamelen die CSAM-inhoud. Ze gaan die beelden natuurlijk niet doorgeven aan de Googles en Facebooken van de wereld, maar gaan die hashen. Men husselt dat beeld door elkaar tot een kort bestand, en als er bij Meta een beeld gepost wordt, doet men hetzelfde en kijkt men of die hash in de database zit. Zo ja, dan kan men dat beeld tegenhouden. Maar dat systeem begint aan zijn limieten te komen. Die hashfuncties generen veel valse positieven en met generatieve AI wordt het makkelijker om nieuwe beelden aan te maken die zo niet gedetecteerd kunnen worden.

Daarnaast wil men richting client side scanning gaan, omdat er meer end-to-end-encryptie is in diensten zoals Signal of WhatsApp en men de communicatie die verstuurd wordt niet meer kan onderscheppen. In de plaats gaat men via software op je telefoon kijken of er geen CSAM-beelden staan. Onze bezorgdheid is, afgezien van het feit dat het niet werkt, dat je geen transparantie hebt. Je weet niet wat er in de database staat die je telefoon checkt. Dus als pakweg Orbán wil weten wie er memes over hem doorstuurt, kan hij die hashes gewoon toevoegen aan de database en krijgt hij in real time te zien welke gebruikers met hem spotten. Het probleem is dat je voor dictators een soort super tool maakt. Er moet zeker iets gedaan worden aan het CSAM-probleem, maar we moeten een aanpak vinden die proportioneel is en die niet de veiligheid van iedereen aantast.

Doet u zelf veel om uw privacy te beschermen?

Preneel: Nog altijd niet genoeg, denk ik. Als je een mobiele telefoon hebt, dan weet je dat je locatie bekend is en wordt bijgehouden. Ik zal die telefoon wel vaker afzetten dan andere mensen of hem in een ander lokaal leggen. Ik zal ook voorzichtig zijn met wat ik op sociale media post. Anderzijds moet je realistisch zijn als je een functie hebt zoals ik. Je komt sowieso tussen studenten, je komt op congressen en evenementen. Er zijn tientallen mensen die foto’s nemen en die alles wat ze horen op sociale media gooien. Je moet ook nog kunnen leven, natuurlijk.

Cybersecurity en de academische wereld draaien op internationale samenwerking. Staat daar momenteel, met de geopolitieke situatie, een rem op?

Preneel: Ik weet niet wat de toekomst zal brengen. Ik zie wel een trend waarbij er minder samenwerking is. Ik werk nog altijd samen met China. Ik heb ook veel buitenlandse studenten, waaronder studenten uit China, India en Iran. Op zich is dat een verrijking voor alle partijen. Economisch gezien is er momenteel veel concurrentie op geopolitiek vlak, maar ik denk dat wetenschappers moet blijven samenwerken. Ook tijdens de Koude Oorlog is de samenwerking tussen wetenschappers niet gestopt. Dat is uiteindelijk beter, want als je niet wilt samenwerken, dan is de volgende stap dat je ook niet gaat publiceren, wat het einde van open wetenschap is. Als je allebei aan een probleem werkt, gaat het sneller vooruit wanneer je samenwerkt. Maar wat gebeurt er als je apart werkt? In het slechtste geval heb je een beetje voorsprong en haalt de ander zijn achterstand in wanneer je publiceert. Wat heb je dan bereikt?

Zijn wij in Europa op technologisch en securityvlak te afhankelijk van andere landen, zoals de VS?

Preneel: Dat komt nu met de laatste president meer naar de voorgrond, maar we zijn al lang te afhankelijk van de VS. Het is wel niet zo eenvoudig om daar iets aan te doen. We hebben de brains, we hebben de onderzoekers, en ook meer en meer start-ups. Maar het is vooral die volgende stap naar scale-ups waar Europa nog niet voldoende dynamisch is. Er zijn ook veel nationale grenzen, zeker in cybersecurity. Een Duits bedrijf zal moeilijker zijn cybersecurityproduct kunnen verkopen aan de Fransen en omgekeerd.

Een tweede stap is kapitaal. Dat vind je hier ook wel, maar met hetzelfde businessplan kan je in Amerika tien keer meer geld ophalen. Je moet ook andere dingen beloven, maar met dat geld kan je onmiddellijk meer marketingmensen aannemen en meer ontwikkeling doen. Hier gaat dat allemaal toch veel trager.

De EU heeft al wel enkele stappen gezet.

Preneel: Men heeft een strategische keuze gemaakt met de Chips Act. Of dit de beste keuze was, kan ik moeilijk beoordelen. Maar waarom investeert men ook niet in beheersystemen en in open software en hardware? In cybersecurity vreest men nu te veel af te hangen van de VS maar eigenlijk hangt onze hele IT-technologie te veel af van de VS, Taiwan en China. Cybersecurity is niet iets dat je apart kan zetten. Je kan de security voor je cloud verbeteren, maar als de grote cloudspelers niet Europees zijn, blijft er altijd een grens aan de controle die je hebt. Natuurlijk kost het enorm veel om dat los te koppelen. Ik heb die discussies eigenlijk al gevoerd na de bekendmakingen van Snowden (die in 2013 NSA-documenten lekte die aangaven dat de VS wereldwijd data bespioneerde, nvdr). Ik vroeg toen aan bedrijven om daar eens over na te denken, maar dat werd onmiddellijk van tafel geveegd. De Amerikaanse technologie was zoveel beter. Hadden we toen op Europees niveau gereageerd, dan was de Europese IT-security nu misschien beter. Dat was eigenlijk een eerste wake-up call om aan te geven dat informatie macht is, en dat het belangrijk is wie daar de controle over heeft.

Ik ga u nog niet op pensioen sturen, maar hoe kijkt u zelf terug op uw carrière? Waar vindt u dat u impact hebt gemaakt?

Preneel: Ik heb heel veel geluk gehad dat ik in een domein ben gerold dat aan het begin stond. Ik heb heel goede mensen kunnen vinden om daar een sterke groep uit te bouwen. Als we staan waar we nu staan, is dat ook omdat ik het geluk had om heel veel slimme medewerkers te vinden.

Als wetenschapper heb ik sterk ingezet op community building, binnen de KU Leuven, in België en internationaal. Tussen 2004 en 2012 heb ik bijvoorbeeld een project geleid om alle cryptografiegroepen in Europa te integreren, met een gemeenschappelijke onderzoeksagenda, Summer Schools en Workshops. Op die manier hebben we honderden onderzoekers kunnen samenbrengen. Daar is een cultuur van samenwerken uit gekomen die enorm veel impact gehad heeft op het domein. Dus als Europa een klein beetje verder staat, dan kan ik daar misschien toch wel iets aan hebben bijdragen.