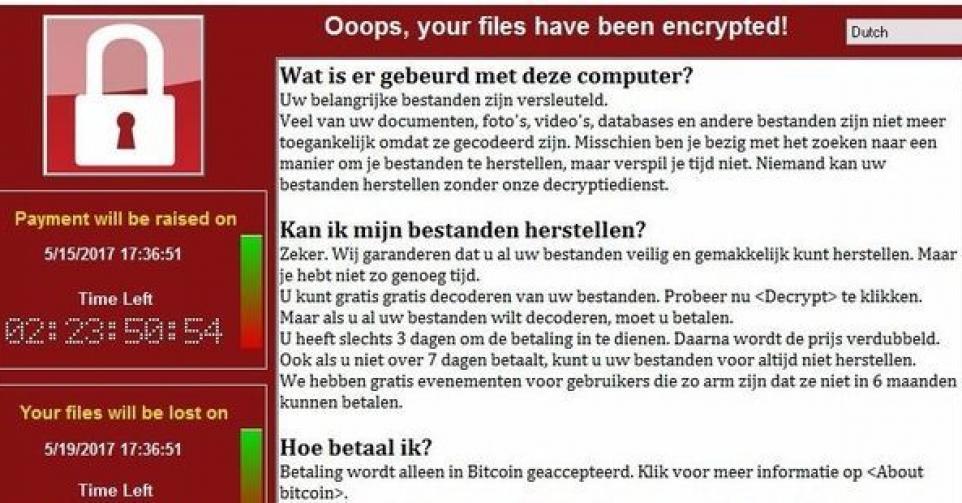

2017 is het jaar waarin ransomware ook bij het grote publiek bekend werd. Wannacry sloeg wereldwijd bij honderdduizenden computers toe en zette security meteen weer op de agenda. Met hulp van enkele NSA tools. Nu het stof gaan liggen is, maken security-onderzoekers de eindbalans op.

Ransomware bestaat al van ergens in 2004, toen iemand op het idee kwam om een encryptieprogramma aan malware te koppelen en voor de decryptie geld te vragen. Maar het is pas dit jaar dat het concept echt op de kaart werd gezet. Met Wannacry. “Die ransomware wist heel erg veel computers te infecteren,” zegt Ondrey Kubovic van beveiliger ESET. “Omdat ze niet alleen de computers infecteerden van mensen die op een phishing mail klikten, maar van daaruit het hele bedrijfsnetwerk infiltreerden.” En dat is dan weer de schuld van de NSA. Nuja. Van EternalBlue, een van de NSA tools die in april 2017 werden gelekt en sindsdien in allerlei malware opduiken. Het is zo dat Wannacry terechtkwam op, bijvoorbeeld, boormachines in mijnen, en kassa’s in supermarkten. “Het heeft honderdduizenden computers vastgezet. Het is dan ook interessant dat ze uiteindelijk niet geweldig veel geld hebben verdiend,” merkt Ondrey op.

Dat laatste heeft onder meer te maken met de zogenaamde ‘killswitch’ die in Wannacry zat. Of niet, zo zegt Mikko Hyppönen van beveiliger F-Secure: “Er zat geen killswitch in Wannacry. Wat de aanvallers wel hadden bijgevoegd was een anti-emulatievoorziening.” Hoewel de meeste berichten over Wannacry het hadden over een ‘dom’ foutje, moet uit grondig onderzoek achteraf blijken dat de aanvallers net iets te slim zijn geweest, zo zegt Hypponen. “Wij als securitybedrijven bouwen vandaag beveiliging met machine learning. Wij leren die machine om malware te vinden, door allerlei programma’s te draaien. Zo leert de artificiële intelligentie om de goede van de slechte programma’s te onderscheiden,” legt hij uit. “En malwareschrijvers weten dat. Ze willen dat wij onze machines leren dat hun malware een goed programma is. Dat het moet worden doorgelaten. En dus hebben ze in Wannacry een detectiemechanisme gebouwd voor sandbox-omgevingen.” Het idee daarachter is dat malware bij securitybedrijven in een simulatie wordt gedraaid, en dat het programma zich netjes gedraagt van zodra het doorheeft dat het in zo’n simulatie zit.

De url die niet bestond

De simulatiecheck, of ‘killswitch’, bestond uit een poging om contact te maken met een specifieke url, zegt Hypponen: “En de truc was dat die url niet bestond. Maar onze simulaties gaan meestal alle url’s ook simuleren door een lege pagina aan te maken. Dus als het programma contact maakte met de url, dacht het dat het in een simulatie zat.” En toen, zo zegt Hypponen, kwam de jonge onderzoeker Marcus Hutchins, die het domein kocht voor negen dollar. En zo de ‘killswitch’ activeerde. “Onmiddellijk dacht Wannacry dat het op elke computer waarop het stond, in een simulatie draaide,” legt Hyppönen uit. “En de aanval stopte. Marcus heeft de wereld gered voor negen dollar.”

De software, zegt Hyppönen, was lang geen amateurwerk, en het was waarschijnlijk een staatshack. “We zijn op zoek gegaan naar code die lijkt op degene die we in Wannacry vonden. En wat we zagen was dat een eerdere aanval, twee jaar geleden, op de Swift-bankoverschrijvingen, gelijkaardige stukken code bevatte. Bij die aanval hebben hackers geprobeerd om een miljard dollar te stelen van verschillende nationale banken.” De Swift-aanval werd op zijn beurt dan weer gelinkt aan de hack op Sony Pictures, enkele weken voordat ze een film zouden uitbrengen waarin Kim Jong Un (virtueel) wordt opgeblazen. “We weten zeker dat dat Noord-Korea was, omdat de geheime dienst van de Verenigde Staten dat land op dat moment had gehackt. Ze waren aan het meekijken terwijl het gebeurde,” aldus Hyppönen.

Noord-Korea

Als je dat doortrekt, zou Wannacry ook het werk zijn van Noord-Korea. “Dat klinkt getikt,” zegt Hyppönen. “Moeten we echt geloven dat er een overheid is die zo ver door is dat ze ransomware wilt schrijven? Maar het is natuurlijk geen normale overheid. Ze hebben bij Swift proberen een miljard dollar te stelen. Dat is een kwart van het jaarlijkse budget van dat land. Ze printen vals geld, genaamd superdollar. Net echt, want geprint op een echte drukpers van de overheid. Dan is het logisch dat ze ook bereid zijn om trojans te schrijven.” En zo zou een klein landje met 25 miljoen grotendeels verhongerende mensen toch weer de hele IT-wereld op zijn kop kunnen zetten.

Morgen: Kan je leveranciers nog vertrouwen?