Een nieuwe telg in de familie van ‘losgeld malware’ encrypteert bestanden met een unieke sleutel, zodat bestanden zonder back-ups kunnen verloren gaan.

Sinds een paar maanden doet een nieuw stuk ‘losgeld malware’ (ransomware) de ronde, met mogelijks drastische gevolgen voor de geimpacteerde bestanden. Geanalyseerd door antivirusbedrijven als onder meer Sophos en McAfee, wordt voor CryptoLocker gewaarschuwd door onder meer de US-CERT (United States-Computer Emergency Response Team).

CryptoLocker besmet Windows systemen (XP t/m 8) door middel van e-mail ‘attachments’ die zich voordoen als een PDF document, verstuurd door bedrijven als FeDex, UPS en anderen (bijvoorbeeld een ‘tracking’ mededeling), en die zich na het openklikken als malware installeren in de AppData folder. Ook zijn gevallen gekend van systemen in een botnet, die vanuit het commandosysteem van het botnet werden besmet.

Na de installatie checkt de malware of hij contact kan nemen met het eigen beheersyteem in het internet en encrypteert (met AES) vervolgens een uitgebreide reeks bestanden op opslageenheden die zichtbaar zijn als een ‘letter’-opslageenheid (C-drive, USB sticks en dies meer). De unieke sleutel waarmee de bestanden kunnen worden gedecrypteerd, wordt vervolgens naar het beheersysteem van CryptoLocker gestuurd. Met het gebruik van een unieke sleutel per besmetting en een sterke versleuteling onderscheidt CryptoLocker zich van gelijkaardige voorgangers, waarvan vaak na een poos een gemeenschappelijke decryptiesleutel bekend was.

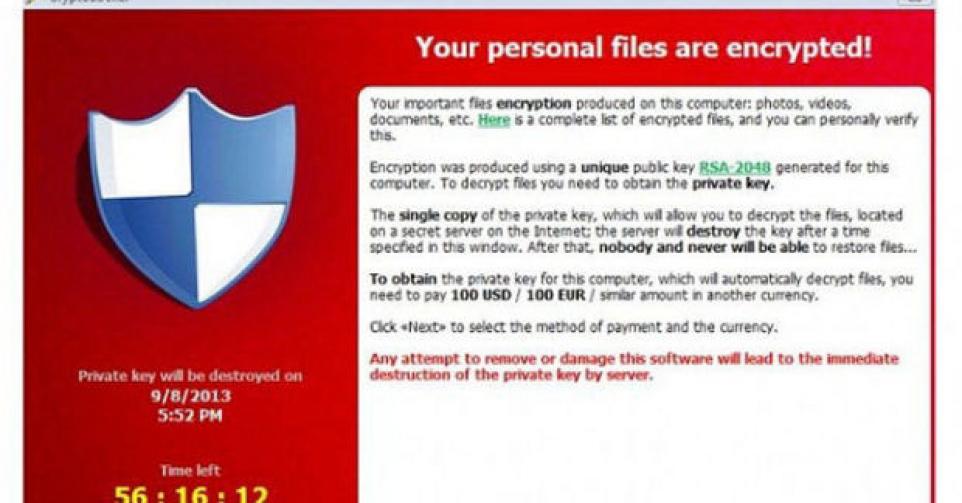

Vervolgens verschijnt een pop-up scherm met de eis tot betaling binnen een bepaalde tijd. Na die tijd wordt de decryptiesleutel vernietigd, en kunnen de versleutelde bestanden (indien niet beschikbaar als back-ups) als verloren worden beschouwd. Zoals steeds adviseren de ordediensten geen betalingen te doen aan de misdadigers, maar er is een geval gekend waarbij zelfs een politiedienst dat als enige mogelijkheid zag om de bestanden te recupereren.

Wat te doen?

Maak regelmatig back-ups van bestanden, maak gebruik van Microsofts System Restore (zodat oudere versies van de bestanden beschikbaar zijn) en Software Restriction Policies. US-Cert verwijst zelf naar de Cryptolocker Ransomware Information Guide and FAQ van bleepingcomputer.com als referentie en bron van informatie.