Troy Hunt is de securityexpert achter Haveibeenpwned.com. Data News spreekt met hem over zijn site vol gelekte emailadressen, maar ook over hoe je met datalekken omgaat en hoe je alsnog inlogt op sites zonder je eigen gegevens prijs te geven.

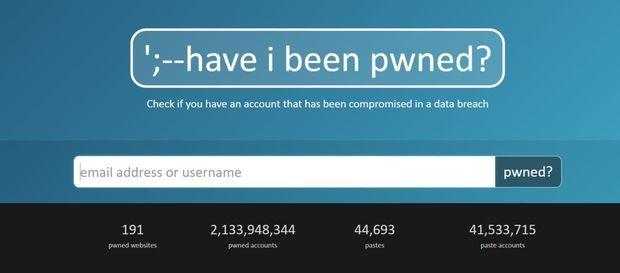

De naam Troy Hunt zal u niet meteen veel zeggen. Maar zijn website hoort u wel te kennen. Hunt richtte eind 2013 Haveibeenpwned.com op. De site indexeert e-mailadressen die ooit bij een datalek zijn opgedoken. Zo weet u in enkele seconden of uw mailadres, en mogelijk ook uw wachtwoord, ergens is gelekt.

De site zelf mikt niet op winstgevendheid. In zijn dagelijkse job is Hunt onafhankelijk securityexpert en spreekt hij voor groepen over cybersecurity. We treffen hem vlak na een tweedaagse workshop bij Ordina over ethical hacking. Een mooie gelegenheid om hem uit te horen over Haveibeenpwned, maar ook over hoe je als bedrijf, gebruiker en webmaster omgaat met gevoelige data.

Waar spreek je over tijdens zo’n opleiding? Kan je een publiek op twee dagen tijd veel bijbrengen?

“We hebben acht modules/onderwerpen op twee dagen behandeld dus we zijn best moe. Dat gaat over zaken als SQL-injecties en cross-site scripting (XSS). Natuurlijk spreek je voor softwareontwikkelaars dus ze zijn wel op de hoogte van de gevaren maar ze hebben het vaak nog niet in actie gezien. Ik wil hen bewust maken van security en er voor zorgen dat ze risicovolle code herkennen.”

Je bent bij het brede publiek vooral bekend als de man achter Haveibeenpwned. Je zoekt daarvoor naar gelekte gebruikersgegevens. Hoe verzamel je die?

“Ik scan Pastebin continu. Daarbij worden grote hoeveelheden emailadressen automatisch geïmporteerd . Maar die site is natuurlijk anoniem: eender wie kan er data dumpen en die kan al dan niet kloppen. Dus probeer ik de betrouwbaarheid ervan te controleren. Soms is dat eenvoudig, bijvoorbeeld als het getroffen bedrijf zelf erkent dat het datalek echt is. Andere keren probeer je het zo goed mogelijk te verifiëren. Als ik te weinig zekerheid heb dan duidelijk we de data aan als ‘unverified’.”

Zeker in opkomende economieën is er nog een andere sociale aanvaardbaarheid rond lekken.

Hoe reageren bedrijven op het feit dat je het grote publiek wijst op hun datalekken?

“Het hangt vaak af van de jurisdictie. De EU en VS zijn vrij progressief, Australië heeft binnenkort meldplicht. Maar onder meer in India is het een andere zaak. Daar zijn op een gegeven moment medische rapporten gelekt en de reactie van het bedrijf was ‘we lossen het volgende maand op’. Intussen lagen er 40.000 rapporten, met onder meer HIV-statussen in, op straat. Zeker in opkomende economieën is er nog een andere sociale aanvaardbaarheid rond lekken.”

Er lijkt de laatste jaren meer openheid over het onderwerp, al dan niet door extra regulering. Ervaar je dat zelf ook?

“Het wordt gradueel beter. Zaken als de GDPR (De Europese wet die bedrijven verplicht gegevens goed te beveiligen en lekken te melden, nvdr) stelt dat je een percentage van je omzet kan verliezen. Dat is meteen veel geld. Nu zijn de boetes vaak zo laag in verhouding tot de omzet dat bedrijven data breaches niet serieus nemen. Met de GDPR, en de boetes die er aan vasthangen hoop ik dat bedrijven de return on invest van security bekijken en denken ‘We moeten mensen trainen, investeren in security of het gaat ons nog meer geld kosten’.”

Onder de GDPR krijg je geen boete voor een datalek, maar wel als je data niet voldoende hebt beveiligd. Gaat de discussie over ‘voldoende’ geen probleem geven?

“Daar zullen we de eerste cases moeten afwachten, maar het zal interessante materie zijn. Als je een Ddos aanval van 1 gigabit over je heen krijgt met een nieuwe versie van Mirai (het botnet dat in november een aantal grote sites lamlegde), dan is dat onvermijdbaar. Maar het is een andere zaak als blijkt dat een vijftienjarige aan je gegevens geraakt met een SQL-lek”

Als er een gigabyte aan data per ongeluk online lekt en niemand in je bedrijf merkt het, dan ben je slecht bezig.

“Een ander aspect is domheid. Er zijn genoeg voorbeelden geweest van bedrijven die per ongeluk data op een publieke website plaatsen. Zo’n dingen kunnen met de beste bedoelingen gebeuren. Maar dan moet je als bedrijf wel in staat zijn om te identificeren wanneer en hoe dat gebeurde. Als er een gigabyte aan data per ongeluk online lekt en niemand merkt het of weet hoe dat kon, dan ben je slecht bezig.”

Elk securitybedrijf blijft intussen benadrukken hoe belangrijk veiligheid is, al durft niemand 100% veiligheid beloven

“Dat is niet helemaal correct: er zijn wel degelijk bedrijven die 100% zekerheid beloven. Maar het klopt niet, sommigen onder hen hebben zelfs al gegevens verloren terwijl als iemand ‘bullet proof security’ belooft, dan interpreteer ik dat als ‘onhackbaar’. Sommigen spelers claimen onhackbaar te zijn omdat klanten het graag zien, maar het is onmogelijk om waar te maken.”

Sommigen spelers claimen onhackbaar te zijn omdat klanten het graag zien, maar het is onmogelijk om waar te maken.

Hoe weet je dan welke securityaanbieders al dan niet beter zijn?

“Het blijft moeilijk, maar onder meer audits en certificaten kunnen helpen, dan weet je of bedrijven de spelregels volgen. Natuurlijk kijken zij ook maar naar een klein onderdeel van een organisatie. Er is zo een cosmeticawebsite uit Hong Kong waar je bij de check-out je e-mailadres kan opgeven. Zodra je dat doet krijg je alle persoonlijke data van dat e-mailadres te zien. Dat is ook al meermaals gerapporteerd aan het bedrijf maar telkens zeggen ze ‘we zijn PCI compliant*’. Well guess what, Ashley Madison was ook PCI compliant!”

(PCI staat hier voor Payment Card Industry en omvat een reeks regels en vereisten om betalingen mogelijk te maken. Ashley Madison is een datingsite die specifiek mikt op mensen in een relatie die willen vreemdgaan. Maar door een hack werden in de zomer van 2015 de namen van de leden gepubliceerd nvdr).

Nu we het hebben over Ashley Madison. Wanneer je op een site als Haveibeenpowned openbaar kan vaststellen dat iemands LinkedIn-account gecompromitteerd is dan is daar weinig schaamte bij. Het wordt natuurlijk spannender bij… minder kindvriendelijke websites.

“Omdat zo’n data gevoelig ligt kan je het niet zomaar opvragen op de site. Hier geef je je eigen adres op en mailen we om te vertellen of je adres opduikt in de gelekte gegevens van bepaalde gevoelige sites. Maar of dat gênant is hangt enorm af van land tot land of van het bedrijf.”

“Wat Ashley Madison betreft, wel er zijn bedrijven die zeggen dat dat niet noodzakelijk hun voorwaarden zou schenden omdat het per definitie een relatiesite is. Die verschillende aanpak moet je ook kunnen waarderen.”

Maar is het sowieso geen dom idee om je werkadres te gebruiken voor dergelijke sites?

“Ja, het is verschrikkelijk voor de reputatie van een organisatie. Recent was er een breach van een voyeursite, niet gewoon foto’s in het geniep op openbare plaatsen, maar ook onder de rokken van vrouwen, wel daar zaten veel .gov en .mil (van de overheid en het leger in de VS, nvdr) bij. Je weet natuurlijk niet zeker of ze ook zijn gebruikt tijdens de werkuren, maar vaak zit er bij zo’n lek ook IP-adressen van waar ze zijn ingelogd en dan weet je al snel of ze op dat moment op kantoor zaten.”

“In sommige gevallen, bijvoorbeeld bij een datalek van een overheidsdienst waarbij ook wachtwoorden zijn gelekt, dan stuur ik ook zelf meldingen uit naar de domeinnaambeheerder. Dat is natuurlijk ongemakkelijk nieuws om te horen, maar liever zo dan andere risico’s oplopen. Na de hack bij Ashley Madison werden sommige mannen ook gechanteerd met het feit dat ze op een site zaten om vreemd te gaan. Maar je wil echt niet dat er mensen van het leger plots af te persen zijn.”

Het is triest dat mensen dom genoeg zijn om te denken dat een website je inloggegevens niet gaat verliezen. Je moet er van uit gaan dat een site ooit wordt gehackt.

“Het is dom om je werkadres hiervoor te gebruiken. Maar het is ook triest dat mensen dom genoeg zijn om te denken dat een website je inloggegevens niet gaat verliezen. Je moet er van uit gaan dat een site ooit wordt gehackt.”

Hoe doe je het dan wel goed?

“Als je sites wil bezoeken waarvan je niet wil dat andere mensen het weten, gebruik dan zeker een VPN, want het IP-adres van je inloglocatie wordt bijna altijd mee bewaard. Gebruik ook een ander mailadres. Maak geen extra Gmail account aan maar gebruik bijvoorbeeld Protonmail of wegwerpadressen zoals Mailinator.”

“Voor alledaagse sites zijn wachtwoordmanagers zeker aan te raden. Ik gebruik zelf 1Password maar ook Keypass of Lastpass zijn uitermate geschikt. Het grote voordeel is dat je voor elke dienst een volledig uniek wachtwoord hebt en als er een breach is dan blijft je probleem geïsoleerd tot die account.”

“Er zijn mensen met ‘formules’ zoals hun hondennaam gecombineerd met de dag waarop ze registreerden of de naam van de waar ze het wachtwoord gebruiken. Dat is allemaal leuk tot je bij je frequent flyer registratie enkel kan kiezen voor een pincode van 4 cijfers. Je zit trouwens ook met zo’n pincode als je je iPhone moet herstellen. Op dat vlak is een wachtwoordmanager veel robuuster.”

Hoe reageren bedrijven wanneer je hun datalek doorzoekbaar maakt voor hun gebruikers?

“Eigenlijk heb ik daar nog nooit problemen mee gehad. Eén keer heb ik wel gegevens terug verwijderd bij de hack van speelgoedfabrikant vTech. Die data circuleerde onder journalisten en bij mezelf, maar daar stonden vrij veel adressen in van kinderen. Toen hebben zowel de FBI als de advocaten van vTech me gecontacteerd. Maar dat is heel vriendelijk verlopen.”

“Eigenlijk wilden ze vooral voorkomen dat de gegevens nog verder zouden gaan en ze wilden bezorgde ouders graag zo veel mogelijk zekerheid geven dat de adressen nergens publiek online stonden.”

En hoe reageren gebruikers, gezien je zelf de mailadressen uit datalekken bewaart?

“99,999 procent van de reacties die ik krijg zijn positief. Ik vermoed dat het deels is omdat ik open en transparant ben. Wie de site bezoekt weet wie ik ben en wat ik wel en niet doe. Ik bewaar trouwens nooit alle gegevens, zoals wachtwoorden of kredietkaartgegevens, van een lek, ik haal enkel de e-mailadressen er uit zodat mensen hun eigen adres kunnen opzoeken.”

“Het blijft wel zoeken naar een balans. Neem die site voor voyeurs waar we het net over hadden. Voor die gegevens kan niet eender wie je adres opgeven om je account te zoeken, dan kan het enkel bevestigt worden via een mailtje naar dat adres. Ik ben het ethisch oneens met iemand die graag de voyeur uithangt, maar ook zij hebben recht op privacy.”

“Idem bij Ashley Madison: daar wou ik niet dat vrouwen op die manier ontdekten dat hun man vreemdgaat. Bij die lekken kan je dus enkel opzoekingen doen voor het mailadres waar je zelf toegang tot hebt.”

Haveibeenpwned is een niet-commercieel project, maar de site bevat miljoenen accounts. Lopen de kosten dan niet te hoog op na verloop van tijd?

“Het duurste is eigenlijk het verzenden van e-mails. Simpelweg op de site antwoorden dat een bepaald adres wel of niet is gehackt is de kost niet. Maar zoals ik net zei worden gevoelige lekken enkel per mail gemeld en als je er 700.000 per maand uitstuurt dan zit je al snel met enkele honderden dollars. Natuurlijk kan dat goedkoper, maar je wil in dit geval ook een deftige service met onder meer een dedicated IP-adres zodat je niet op spamlijsten belandt.”

“Het is altijd de bedoeling geweest om de site draaiende te houden op het equivalent aan wat ik aan koffie uitgeef. Het is ook deels begonnen als een uitdaging vanuit ontwikkelstandpunt. Natuurlijk nemen de kosten toe naarmate de site groeit. Soms zien we een paar miljoen bezoekers per dag. Maar ik gok dat de kosten nu rond de 400 dollar per maand liggen.”

“Gelukkig komen er ook donaties binnen. Dat mensen effectief zomaar geld zouden geven heeft me wel verrast. Meestal is dat 3-4 dollar maar ik heb ook al een bedrijf gehad dat duizend pond doneerde omdat het mijn site had gebruikt om hun eigen adressen te controleren. Dan zijn je kosten natuurlijk voor een paar maanden gedekt.”

Ik zou niet verkopen aan een marketingbedrijf. Maar Google zou bijvoorbeeld wel interessant zijn.

Nooit een commerciële dienst overwogen?

“Die is er, maar ik promoot ze niet actief. Voor een klein aantal bedrijven, doorgaans organisaties die identity theft opvolgen namens bedrijven, domeinnamen of gebruikers. Zij krijgen een aparte toegang, API en services, maar het is niet de bedoeling om daar geld aan te verdienen.”

Ben je nog steeds de enige betrokken persoon?

“Ja, ik draai alles zelf en heb als enige toegang tot alle gegevens op de site. Ik denk wel na over hoe de site moet evolueren en dus ook of er op lange termijn misschien iemand moet bijkomen of het wil overnemen.”

Miljoenen adressen die al dan niet gecompromitteerd zijn, dat lijkt me voor veel spelers interessant.

“Natuurlijk met enige voorzichtigheid. Ik zou niet verkopen aan een marketingbedrijf. Maar Google zou bijvoorbeeld wel interessant zijn. Ik maak me ook wel eens zorgen over hun privacybeleid maar anderzijds hebben ze de mogelijkheid om enorm veel mensen positief te beïnvloeden. Zo kan je bij een grote databreach heel snel een groot aantal mensen contacteren.

Als er een nieuw lek opduikt bewaar ik enkel de e-mailadressen. Dat wil zeggen dat zelfs als de site ooit wordt gehackt, er enkel e-mailadressen kunnen lekken.

Hoe beveilig je zelf je site?

“I practice what I preach, zeker rond veilig programmeren. Verder zit alles achter Cloudfare, dat veel securitydiensten omvat. Maar ik ben ook pragmatisch: bewaar niets wat je niet nodig hebt. Ik hou geen logs bij langer dan nodig. Als er een nieuw lek opduikt bewaar ik enkel de e-mailadressen. Dat wil zeggen dat zelfs als de site ooit wordt gehackt, er enkel e-mailadressen kunnen lekken.”

“Niet meer info bewaren dan nodig is in praktijk trouwens heel belangrijk. Als we opnieuw die voyeursite nemen: in de VS vragen zo’n sites vaak om je leeftijd in te vullen. Wat op zich al een nutteloze leeftijdscontrole is. Maar ze houden dus wel je verjaardag bij. Tijdens mijn twee dagen hier bij Ordina heb ik onder meer gedemonstreerd hoe je je pincode voor je login bij Quantas reset. Daarbij vraagt de site onder meer naar je geboortedatum. Het is dus niet alleen nutteloos voor de voyeursite om die gegevens te bewaren, maar het is tegelijk dom van Quantas om in tijden van social media zo’n eenvoudige manier te hebben om je account te herstellen.”