Als we de industrie mogen geloven, gaat 5G geweldige dingen doen. Vooral de mogelijkheid om een hele reeks slimme toestellen aan te sturen, opent opportuniteiten. Maar hoe beveiligt u dat netwerk?

Als we iets hebben geleerd over IoT de voorbije jaren, dan is het wel dat ze beveiligd moeten worden. Herinner u bijvoorbeeld het Mirai botnet, dat voornamelijk uit IoT-toestellen bestaat en dat even grote delen van het internet plat wist te leggen in 2016. We schrijven ‘bestaat’, want het ding is er nog altijd. Check Point Research waarschuwt in zijn Global Threat Index van februari dit jaar zelfs dat de pogingen om het te verspreiden via kwetsbaarheden in IT-systemen stevig groeien.

Maar dat zijn toestellen die op thuisnetwerken en bedrijfs-wifi zitten. Als we die toestellen in de toekomst op 5G laten draaien, wat gebeurt er dan? Is de beveiliging daarvan te vergelijken met 4G of 3G? “5G is helemaal anders dan de voorbije generaties van mobiele technologieën, omdat het letterlijk een cloud is”, zegt Ronen Shpirer, senior manager Solutions Marketing voor securitybedrijf Fortinet. “In tegenstelling tot 4G en 3G is het gebaseerd op cloudprincipes. We gaan dus naar een hybride cloudomgeving, waarin de technologie gebaseerd is op virtuele machines en containers.” Een en ander betekent ook dat de hardware en protocollen die we voor de vorige generaties van netwerken gebruikten, bij 5G niet langer relevant zijn, net als enkele van de securitymaatregelen. “Ik denk dan bijvoorbeeld aan fysieke securitytoestellen zoals een ‘physical network function’ of PNF. Het gebruik daarvan gaat een pak minder zijn want 5G is virtueel. We hebben dus een ‘virtual network function’ nodig, een VNF, om dat te beveiligen”, aldus Shpirer.

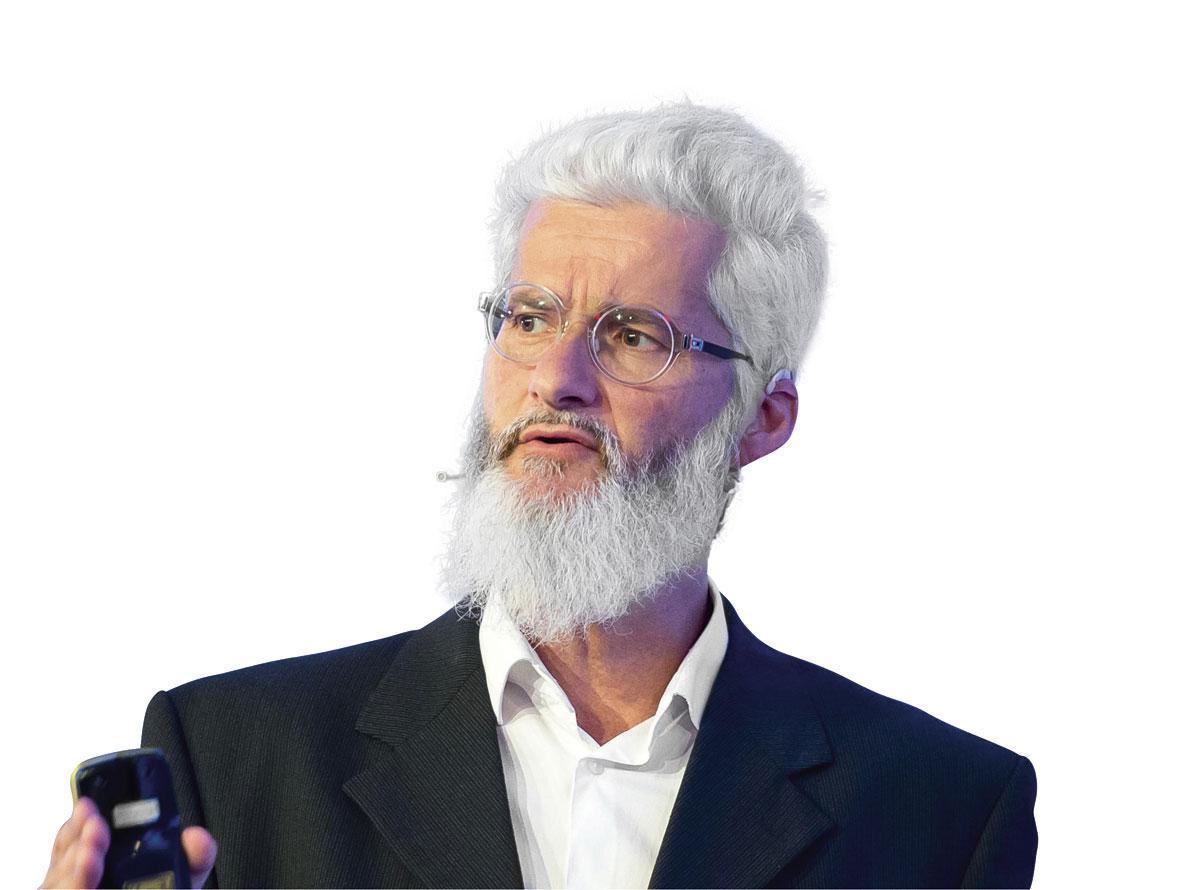

5G is gigantisch. Je hebt een security- infrastructuur nodig die daarmee om kan” Ronen Shpirer, senior manager Solutions Marketing voor securitybedrijf Fortinet

En dan is er nog de schaal. “5G is gigantisch. In tegenstelling tot 4G is 5G ontworpen en opgebouwd voor een enorm aantal toestellen, aansluitingen en verkeer. Je hebt een security-infrastructuur nodig die daarmee om kan. Je beveiliging moet hyperscalability ondersteunen. De beveiliging moet dus snel kunnen schalen, aanzienlijk meer dan nodig is in 4G, zonder dat de prestaties daaronder lijden”, aldus Shpirer.

Minder ‘range’, meer complexiteit

5G maakt dingen hoe dan ook een pak complexer, zegt ook Greg Day, VP en CSO EMEA bij van Palo Alto Networks. “Een van de gronduitdagingen voor het beveiligen van netwerkverkeer, dat ook al bestond in 4G en 3G, draait rond de verbinding van een toestel met de mast.” Wanneer u vanuit de trein belt of met een geconnecteerde wagen mobiel data verbruikt, dan moet de verbinding van dat toestel telkens van antennemast wisselen. “Als je vanuit securityperspectief die hele datastroom wilt begrijpen, om te weten wat er daar gebeurt, dan moet je de identiteit van dat toestel bij elkaar puzzelen terwijl het van verbindingspunt naar verbindingspunt gaat. De uitdagingen die we daar al hadden worden nu groter omdat het volume van de toestellen zelf groeit. Daarnaast is ook de radius van 5G korter, waardoor je sneller van verbindingspunt zult wisselen.” Waar je treinrit naar het werk bij 4G misschien voorbij tien masten kwam, kunnen dat er nu 50 worden.

“Het enige dat bij zo’n verbinding in real time blijft is het toestel, of dat nu een auto of smartphone is”, gaat Day verder. “Voeg daar nog de veel lagere latency van 5G aan toe en je ziet een interessante shift van security die risico’s wil vermijden en gaat analyseren vanop het netwerk, naar security die op het toestel staat, omdat dat het enige apparaat is dat de hele end-to-end communicatie kan monitoren.”

Een en ander wordt ook ingewikkelder omdat bedrijven verwachten dat de nieuwe netwerktechnologie vaker en op meer plaatsen zal worden ingezet. Met 5G zijn er nu eenmaal meer mogelijkheden, zegt Shpirer: “Als je kijkt naar de voorbije generaties van mobiele technologie, dan draaiden die voornamelijk om het voorzien van connectiviteit. Je had een toestel en daarmee kon je bellen, sms’en of op het internet gaan. Je kon daarmee video’s streamen en websites bezoeken, maar dat is wat je van je mobiele provider kreeg. De dienst was connectiviteit. Dat betekende ook dat de mobiele provider voornamelijk de consumentenmarkt aanboorde. Want je biedt alleen aansluitingen aan, met zeer weinig toegevoegde waarde, wat niet echt geschikt was voor het bedrijfsleven. Je bent geen nieuwe diensten aan het aanbieden of aan het innoveren. Je kan alleen de leidingen leveren en die zijn vanuit een beveiligingsperspectief vrij simpel: je moest alleen de kern van het netwerk beveiligen dat die leidingen voorziet. Het was de kunst om een ‘walled garden’ te maken waarin de kern van het netwerk beschermd werd.”

Niet zo met 5G, dat voorzieningen heeft voor communicatie tussen machines onderling, en dat hoge beschikbaarheid aan lage latency belooft, om van functies als network slicing nog te zwijgen. “Dingen als smart cities, smart healthcare, genetwerkte auto’s, slimme fabrieken en winkels, dat kan nu. De mogelijkheden voor providers worden daarmee ook veel groter.” Operatoren kunnen nu producten aan grote bedrijven aanbieden die verder gaan dan pure connectiviteit, zegt Shpirer. “Maar als je voorbij connectiviteit gaat, is ook de scope van je beveiliging groter. Het is dan niet meer genoeg om de integriteit van je kernnetwerk te behouden, je moet ook de use cases zelf gaan beveiligen”, legt hij uit. “Vanuit een beveiligingsstandpunt moet je nu twee dingen gaan voorzien. Ten eerste mag er geen negatieve impact zijn op de business continuity. Want als je meer use cases hebt, en je rol daarin groeit, dan wordt ook de oppervlakte die kan worden aangevallen groter, en het beveiligingsrisico groeit mee. Daar komt bij dat als een provider meer use cases gaat voorzien, dan zullen bepaalde industrieën ook meer afhankelijk worden van die provider en zijn diensten. Dat kan bijvoorbeeld smart health zijn, of genetwerkte auto’s, die altijd veilig en stipt geleverd moeten worden. Op een bepaald punt kan die provider, en de mogelijkheid van de provider om zo’n dienst aan te bieden, kritiek worden voor bepaalde industrieën. De juiste mechanismen moeten dus worden voorzien om die use cases zelf te beveiligen.”

Onder 4G was de dienst connectiviteit

IoT en ‘IoT’

Als die use cases draaien rond machine-to-machine communicatie en IoT, is het grote probleem daar dat veel van die slimme ‘things’ op dit moment niet echt voorzien zijn van beveiliging. “Een IoT device kan alles zijn van een toestel van twee euro dat je op Amazon koopt tot een groot medisch toestel van ettelijke duizenden euro’s”, zegt Greg Day. “En voor twee of vijf euro verwacht je nu eenmaal niet dat de kwaliteit geweldig gaat zijn. Het debat, onder meer in het Wereldeconomisch Forum, is nu of we daar standaarden aan kunnen hangen om te zorgen dat ze veilig zijn.” Day vergelijkt het met batterijen, die standaarden hebben om te vermijden dat u er voor 20 cent online enkele koopt die de volgende dag ontploffen.

Voor netwerksecurity van IoT-toestellen zijn zo’n standaarden er nu niet, zegt Day. “Aan de ene kant heb je zo’n MRI scanner die 100.000 euro gekost heeft, en weet je dat er is nagedacht over de communicatie, of die secuur is, of er patchbeheer gebeurt en of die juist geconfigureerd is, maar daarnaast heb je die IoT-toestellen waar er over veiligheid helemaal niet is nagedacht. En die twee soorten toestellen komen wel vaak in hetzelfde netwerk terecht, of moeten zelfs interageren met elkaar”, aldus Day. “We zitten met 5G in een situatie waarin realistisch gezien systemen met een hoog risico voor mensen en bedrijven, zoals gezondheidszorg, financiële transacties of autonome wagens, een netwerk delen en samenwerken met toestellen zoals goedkope sensoren en IoT’s, die geen goede beveiliging hebben. We moeten dus begrijpen wat het toestel is, waarvoor dat wordt gebruikt en hoe je dan toelaat dat die toestellen interageren.”

Voor hem wordt het concept van zero trust networking daarom bijzonder belangrijk. “Bij zero trust ga je standaard niets vertrouwen, en moet iedereen zich authenticeren voordat ze op het netwerk komen. We gaan daarbij ook alles loggen wat zo’n toestel of gebruiker doet. Dat vermindert het risico en helpt ons ook begrijpen wat er gebeurt is als er iets mis blijkt te gaan”, aldus Day.

Als we rekening houden met een explosie van slimme toestellen, wordt het echter bijzonder lastig om die hele handel te blijven beheren. Day ziet een antwoord in kunstmatige intelligentie om nieuwe en verdachte vormen van dataverkeer te herkennen, een technologie waarin zijn bedrijf niet toevallig heeft geïnvesteerd. “Er komen duizenden van die ‘things’ uit, dus om ze te ontdekken volstaat het niet dat iemand zich zes maanden over het netwerkprotocol buigt. Je moet slimmer en in real time kunnen werken, en daar heb je AI voor nodig. Je hebt technologie nodig die zegt ‘dit is een vreemde vorm van dataverkeer’ en die gaat zoeken wat dat is en wat erachter zit.”

Private netwerken

5G maakt het bovendien mogelijk voor bedrijven om hun eigen mobiel netwerk te gaan hosten. Bij dat soort ‘niet-publieke 5G-netwerken’ kan een bedrijf een deel van het (lokale) spectrum kopen en met die licentie in de hand kan het bijvoorbeeld voor een specifieke fabriek een eigen 5G-netwerk op poten zetten. “Je kan dat doen via network slicing, waarbij je naar de operator gaat en een eigen netwerkschijf aankoopt voor dat bedrijf. In dat geval kan een bedrijf samen met de provider gaan bekijken hoe ze dat willen beveiligen. Het kan bijvoorbeeld zijn dat beveiliging een van de diensten is die de operator aanbiedt bij zo’n netwerk”, zegt Shpirer. Verder kan een bedrijf ook rechtstreeks naar een hardwareleverancier stappen, zoals bijvoorbeeld een Nokia of Huawei, om daar de apparatuur te halen om een eigen netwerk te bouwen.

Als je voorbij connectiviteit gaat, is ook de scope van je beveiliging groter

“De grote vraag hier is wat de use cases voor dat netwerk zijn”, zegt Shpirer. “Wat wil een bedrijf met die 5G-mogelijkheden aanvangen? Want dat zal in vele gevallen de risico’s bepalen, en de manieren waarop ze die moeten beveiligen. Als het draait rond draadloze connectiviteit in een fabriek, dan heb je meestal een basisbeveiliging nodig. Maar voor bepaalde scenario’s, zoals bijvoorbeeld augmented reality waarmee je wil gaan testen, daarvoor heb je meer bronnen nodig. Dan moet er misschien al een edge computing server in die fabriek staan om die oplossing te leveren, en heb je ook interactie nodig met de ontwikkelaar van de applicaties. In dat geval is er meer risico, want je moet via API’s met derde partijen en applicaties omgaan, er zijn meer toestellen en die moeten allemaal beveiligd worden. Het securityniveau en de risicofactor hangen dus erg af van de use case en wat je met jouw 5G-netwerk wil doen. Zelfs als het om een geïsoleerd netwerk gaat, dat bijvoorbeeld maar aan één fabriek is gelinkt, is er nog altijd een risico. Want wat gebeurt er als iemand in je bedrijf bewust of onbewust een fout maakt? Je moet nog altijd beveiliging hebben.”

Was 5G dan niet veiliger dan 4G? Standaard wel, zegt Sphirer, “maar dat betekent niet dat je geen security nodig hebt. Sommige van de basisfuncties en -mechanismen zijn beter beveiligd, maar als je je alleen daarop baseert, zal 5G falen. Want 5G heeft de mogelijkheid om meer sectoren aan te spreken en meer diensten aan te bieden, en wordt zo ook interessanter worden voor de ‘bad guys’, voor cybercriminelen. Tot nu toe hebben zij niet echt interesse gehad in 4G, want daarmee leverde je alleen connectiviteit, en dan nog vooral op de consumentenmarkt. Met 5G kan je veel meer diensten leveren, ook aan het bedrijfsleven. Dat betekent dat die aanvallers nu ook meer onderzoek voeren en proberen die netwerken te gebruiken als een aanvalsvector. Dus ja, 5G is veiliger dan 4G, maar het gaat op zich niet genoeg zijn.”

IoT-apparaten zijn nog altijd lek

Dat toont onderzoek van Unit 42, onderzoeksteam van Palo Alto Networks aan. Voor hun IoT Threat Report 2020 analyseerden ze 1,2 miljoen IoT-toestellen in de VS. De cijfers die daaruit komen zijn best sprekend.

98%

van al het IoT-verkeer is niet versleuteld.

83%

van de medische IoT-toestellen draait op verouderde systemen. Dat is 56% meer dan in 2018. Zoveel procent van de medische toestellen draaien namelijk op Windows 7, dat sinds begin dit jaar niet meer officieel ondersteund wordt.

72%

van de onderzochte organisaties segmenteren hun netwerk niet. Op die manier komt het vaak slecht beveiligde IoT-verkeer op hetzelfde netwerk terecht als het ‘gewone’ IT-verkeer.