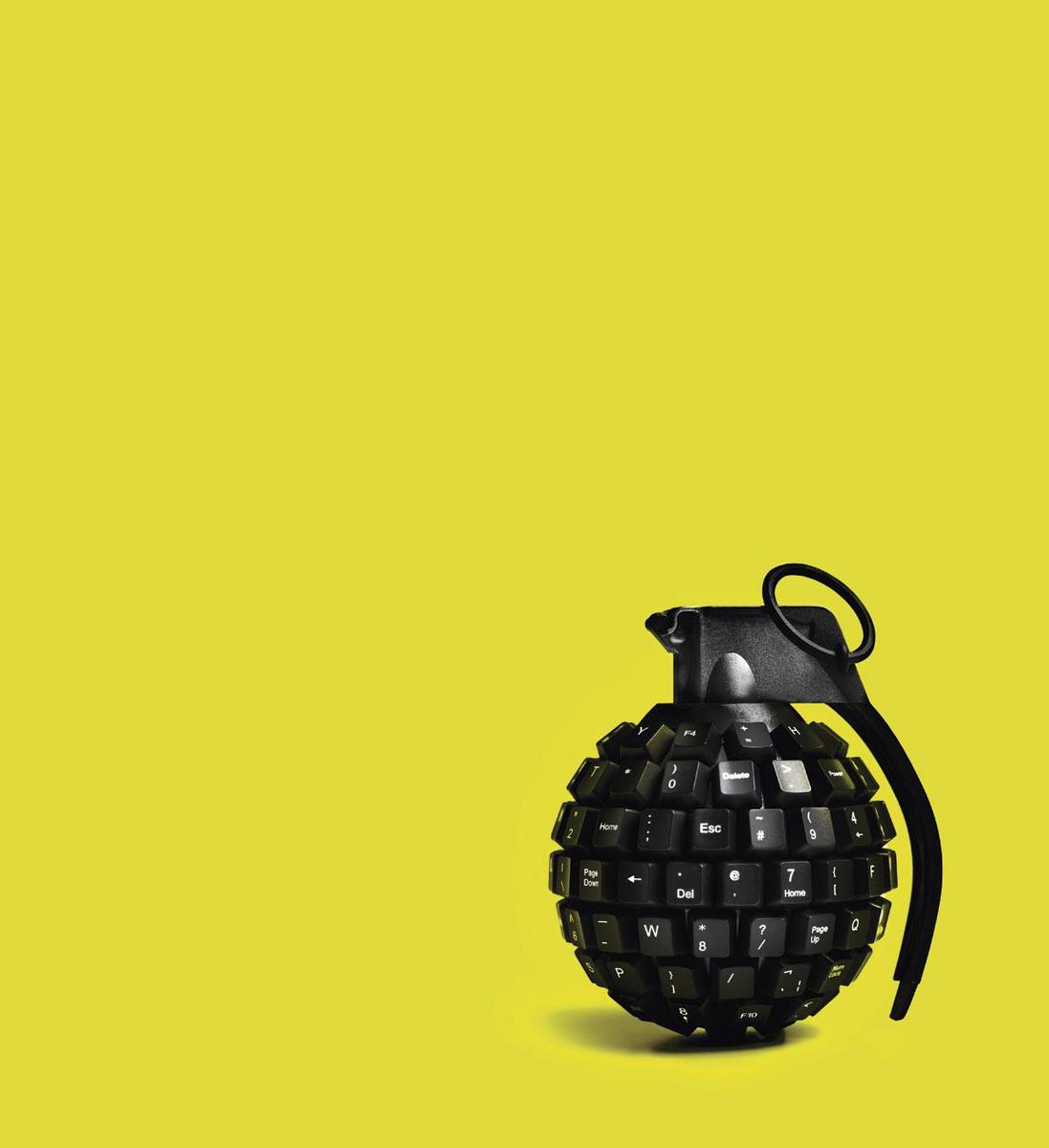

Is er nog wel veel verschil tussen criminaliteit en cybercriminaliteit? Wat in de begindagen misschien nog het werk was van enkele ‘script kiddies’ of ongeorganiseerde programmeurs, is uitgegroeid tot een miljardenbusiness, met de daarbij horende zakenmodellen.

Een en ander betekent dat ook het bestrijden van cybermisdaden moet veranderen, zegt Charl Vanderwalt, hoofd Security Research bij Orange Cyberdefense in gesprek met Data News. Het volstaat niet meer dat beveiligingsfirma’s zich beperken tot het bewaken van netwerken en het stoppen van aanvallen, bepleit hij, want er zit een heel ecosysteem achter.

Zeg niet zomaar ransomware

Kijken we bijvoorbeeld naar de vele ransomware-aanvallen die de voorbije maanden de kop op staken. ‘Da’s een vorm van afpersing’, zegt Charl Vanderwalt. ‘Je neemt iets van mensen en gebruikt dat als een hefboom tegen hen. Tot nu toe zien we vaak dat ze toegang tot data gaan weghalen door die te versleutelen, maar steeds vaker komt daar ook een beweging bij richting ‘double extortion’, dubbele afpersing. Daarbij gaat men de gegevens versleutelen, maar ook dreigen die data publiek te maken als men niet betaalt.’

De pure ‘ransomware’, het softwaregedeelte van de aanval, krijgt daardoor ook een steeds kleinere rol. ‘Je kan dat soort aanval in principe doen zonder dat er software bij je slachtoffer blijft hangen. Moderne IT is ook beter aan het worden in het opmerken van dat soort dingen. Het is efficiënter om toegang te krijgen en met lekken te dreigen, dan te proberen alles te versleutelen.’

‘Het is efficiënter om toegang te krijgen en met lekken te dreigen, dan te proberen alles te versleutelen’

Die toegang verkrijgen blijkt ondertussen deel van een heel eigen economie met een hoop verschillende rollen. ‘Er zijn mensen die toegang tot de slachtoffers kopen bij zogeheten ‘initial access brokers’. Die gaan zelf geen mensen afpersen, maar ze zoeken manieren om binnen te breken op de computers van de slachtoffers’, geeft Charl het voorbeeld. In deze moderne tijden zijn dat bovendien vaak ‘as-a-Service’ diensten. Daarnaast zijn er bijvoorbeeld nog de botnet-operatoren en de phishing providers die deel uitmaken van de infrastructuurlaag van cybercrime.

En net als in de misdaadfilms, met hun planners, vluchtchauffeurs en krakers, zijn er ook bij cybercrime de belangrijke witwassers. ‘Je hebt allerlei diensten om transacties en betalingen te regelen’, zegt Vanderwalt. ‘Denk bijvoorbeeld aan de crypto-infrastructuur, waar het probleem niet zozeer ligt bij het bestaan van de digitale munten, maar in de rol van de tussenpersonen die geld gaan doorsluizen en witwassen. Er zijn dus vele facetten aan en het zou naïef zijn om dit probleem te bekijken als één enkel ding. Je kan er niet gewoon de term ‘ransomware’ op plakken, dat geeft de indruk dat het om iets eenvormigs gaat.’

It’s the money, stupid

Zo’n professioneel systeem maakt het een pak moeilijker om golven van ransomware te bestrijden, omdat het geen kwestie is van één of meer bendes aan te pakken. Maar dat betekent niet dat het niet kan. Voor een historisch voorbeeld kunnen we kijken naar de golf van ‘farmaspam’, die mailtjes met dieetpillen en generische viagra waar je waarschijnlijk al een tijd niets meer van gehoord hebt. Farmaspam was een tiental jaar geleden alomtegenwoordig en werd in jaarrapporten van onder meer McAfee en TrendMicro opgelijst bij de belangrijkste dreigingen van de historische jaren 2010.

Dat je er al even geen gekregen hebt, heeft te maken met de een simpel maar efficiënt idee, zegt Vanderwalt: ‘Onderzoekers zagen dat betalingen via kredietkaarten door slachtoffers werden afgehandeld door zo’n vijf verschillende betalingsportalen, en één bank. Dus zetten ze druk op de kredietkaartmaatschappijen om daar niet meer mee te werken tot het probleem was opgelost.’ Eenzelfde actie zou je kunnen proberen om ransomware aan te pakken, suggereert hij. ‘De betalingsinfrastructuur is een belangrijk onderdeel van het systeem.’

Opportuniteit

Dat cybercrime professioneler wordt, is het gevolg van innovatie aan beide kanten. ‘Moderne antivirus is aantoonbaar beter en erg effectief in het detecteren van wat het moet detecteren. Daarom dat je merkt dat spray and pray malware-aanvallen (waarbij men heel veel opportunistische en vaak geautomatiseerde aanvallen gaat proberen uit te voeren, nvdr.) verminderen ten voordele van aanvallen die meer gesofisticeerd zijn, waarbij je meer mensen achter een toetsenbord aan het werk zet.’

‘Moderne antivirus is aantoonbaar beter en erg effectief in het detecteren van wat het moet detecteren’

Al maakt dat deze aanvallen niet minder opportunistisch. ‘De distributie van malware wordt minder, de hit rates dalen, en wat je in de plaats krijgt is een nieuw soort spray and pray, die op zoek gaat naar kwetsbaarheden om uit te buiten. Denk aan scannen naar ongepatchte servers, of het hergebruiken van wachtwoorden en log-ins uit data-dumps. Je gaat zien dat ze dat op een geautomatiseerde manier gaan doen. Dus het moment dat ze een ingang vinden is het voor bijvoorbeeld een initial access broker een kwestie van fingerprinting en het identificeren van het slachtoffer. Van daar gaat men dat op de markt zetten.’

Je ziet dat opportunistische ook in de bedrijven die worden aangevallen, zegt Vanderwalt: ‘Als je kijkt naar de slachtoffers, zie je dat de gemiddelde betaling voor ransomware relatief laag is. Tussen de 50.000 en de 150.000 dollar per slachtoffer. We zien vaak de grote verhalen over miljoenen aan losgeld maar die zijn de uitzondering. Veruit de meeste slachtoffers zijn geen waardevolle bedrijven, maar kleine bedrijfjes die erg afhankelijk zijn van technologie. Wat ze gemeen hebben is hun kwetsbaarheid, niet hun waarde.’

Een miljardenmarkt

Tel dat op en je krijgt echter veel geld in het laatje. In 2020 werd er zowat 400 miljoen dollar aan cryptomunten betaald aan verschillende ransomware operatoren, volgens cijfers van Orange Cyberdefense. De kans is groot dat er daar nog een heel deel extra bijkomt, dat niet meteen opgemerkt of gerapporteerd werd. Cybercrime is met andere woorden een miljoenen- of zelfs miljardenindustrie.

Hoe begin je eraan om zoiets tegen te gaan? ‘We beginnen te begrijpen hoe het werkt. Er zijn heel wat factoren die over verschillende lagen bijdragen, beginnende met de infrastructuur, en gaande tot heel simpele en praktische dingen. Ten eerste het idee van de crypto exchanges en de rol die zij spelen in het afhandelen van betalingen. Dan zijn er ook de brokers. Op geopolitiek vlak moet je enkele van die schurkenstaten rond de tafel krijgen. Tot je dat doet gaat het moeilijk zijn om cybercriminaliteit als economie echt tegen te gaan.’

‘Op geopolitiek vlak moet je enkele van die schurkenstaten rond de tafel krijgen. Tot je dat doet gaat het moeilijk zijn om cybercriminaliteit als economie echt tegen te gaan.’

Door zich te inspireren op onderzoek rond ‘gewone’ misdaad, komen nog andere ideeën boven, zoals dat van ‘zichtbare bewaking’. Denk daarbij aan het afschrikeffect van een zichtbaar diefstalalarm op een gevel, of van een stadswacht die door de straat wandelt. ‘Dat geeft een gevoel van risico als je dan iets misdoet’, legt Vanderwalt uit. ‘Maar onze security is vaak onzichtbaar. Dat draait passief en reageert pas wanneer het iets ziet. Wat je dan ziet is dat er dingen veranderen als bedrijven zichzelf zo opstellen dat ze met overtreders gaan engageren, dan zal het sneller stoppen.’ Het idee daarachter is dat de huidige endpoint detectie voornamelijk passief is en een hoop aanvallen gewoon blokkeert. Ga je bij elke waarschuwing echter op onderzoek uit, en ga je IP-adressen van aanvallers rapporteren zodat ze op globaal vlak geblokkeerd worden, bijvoorbeeld, worden de kosten voor een aanvaller meteen een pak hoger. Je maakt het voor hen moeilijker om hun werk te doen. ‘Er zou dus een grotere nadruk moeten komen op niet alleen passieve detectie van dreigingen, maar een dynamische partnerschap waarbij je ook alerts gaat beantwoorden,’ besluit hij.