Wetenschappers van de COSIC-onderzoeksgroep aan de KU Leuven en van de universiteit van Birmingham hebben ontdekt dat de contactloze autosleutel van heel wat automodellen van Toyota, Kia en Hyundai gemakkelijk gekloond kan worden.

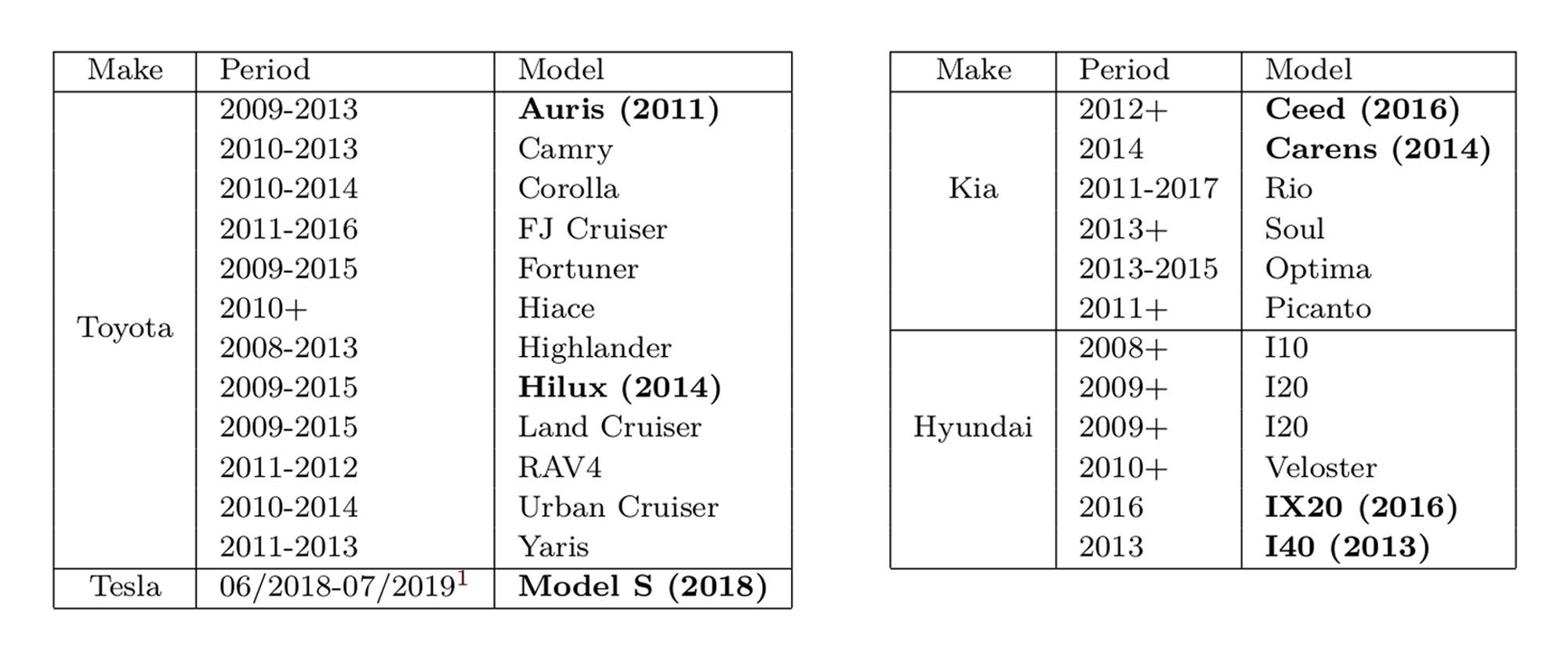

De nieuwe studie van de COSIC-onderzoeksgroep aan de KU Leuven en van de universiteit van Birmingham toont aan dat er problemen zijn met de beveiliging van startonderbrekers op basis van het DST80-encryptiealgoritme. Dat wordt gebruikt door onder andere Toyota, Kia, Hyundai en Tesla, “maar mogelijk ook door andere automerken”, zegt professor Bart Preneel, cryptograaf en diensthoofd van COSIC. Het gaat om miljoenen wagens van 2008 tot nu, zoals de tabel van de gekende getroffen modellen weergeeft.

Tesla tot twee keer toe getroffen

Ook Tesla staat in de lijst, en heeft er onrechtstreeks voor gezorgd dat dit probleem ontdekt is. “We hebben in 2018 de Model S sleutel van Tesla kunnen kopiëren, omdat ze verouderde en onveilige DST40-cryptografie gebruikten”, doet Preneel het verhaal uit de doeken. “De sleutel van de Tesla Model S was kwetsbaar voor een downgrade-aanval, waardoor we maar de helft van de cryptografische code nodig hadden om de autosleutel via een ouder, onbeveiligd cijfer aan de praat te krijgen. Een aanvaller kan de contactloze sleutel dus dat onbeveiligde cijfer laten gebruiken om de volledige code in enkele seconden achterhalen.” Tesla loste het downgradeprobleem in augustus 2019 op via een draadloze software-update.

Maar ondertussen had COSIC ook in de nieuwe sleutels een probleem ontdekt, dat Tesla opnieuw oploste. Maar het was wel reden voor de onderzoekers om verder te gaan graven en ook modellen van andere constructeurs te gaan controleren. “Op zich is het goed dat de autosector begrepen had dat ze moesten upgraden naar de DST80-producten. Ze hebben dat ook gedaan, maar het probleem is dat ze het verbeterd model slecht geïmplementeerd hebben”, zegt Preneel aan Data News. “De cryptografische codes die in de getroffen systemen worden gebruikt zijn afgeleid van gemakkelijk te achterhalen constanten genaamd en/of openbare informatie, zoals het serienummer van de autosleutel. Iedereen die in de buurt van de autosleutel kan komen, kan met behulp van een ontvanger voor radiogolven in enkele seconden tijd de cryptografische code achterhalen en de startonderbreker omzeilen. En ja, dat kan quasi in real-time”, waarschuwt Preneel.

Alle betrokken partijen op de hoogte gebracht

Toyota, Kia en Hyundai zijn al lang op de hoogte gebracht en alle betrokken fabrikanten reageerden snel. Om misbruik van het onderzoek te voorkomen, worden niet alle ‘constanten’ in de codes nog langer gepubliceerd. Ook Texas Instruments was ruim op voorhand op de hoogte over de publicatie rond het DST80-encryptiealgoritme. Texas Instruments heeft inmiddels de beschrijving van zijn DST40- en DST80-producten aangepast. Het is onduidelijk of die producten ook in wagens van andere merken gebruikt zijn, maar die kans is wel reëel.

De eerste waarschuwingen dateren al van 2004. De autosector nam security onvoldoende serieus.

Toch heeft de autosector boter op zijn hoofd, meent Preneel. “De eerste studies en waarschuwingen rond het klonen van draadloze autosleutels dateren al van 2004. Security wordt nog altijd onvoldoende meegenomen in het design, er zijn onvoldoende security-experten betrokken bij het ontwerp van de sleutels”, klinkt het. Preneel vreest ook dat niet alle sleutels van de betrokken wagens zomaar bijgewerkt gaan worden: “Voor Tesla was dat een software-update, niet alle merken kunnen dit. Zeker bij de oudere wagens is dit lang niet vanzelfsprekend.” Hij waarschuwt ook dat het probleem kan en zal uitgebuit worden door criminelen. “Van zodra een probleem bekend geraakt wordt, schieten criminelen in actie. Ze beschikken misschien nog niet over alle nodige informatie, omdat wij niet alles vrijgeven. Maar het is een kwestie van tijd vooraleer het hen lukt. Ik voorspel je dat binnen nu en pakweg een jaar je op een of andere Chinese webshop voor enkele duizenden euro’s wel toolkits zal kunnen kopen om sleutels te kopiëren.”