Oracle gaat haar cloudaanbod uitbreiden met twee tools die moeten voorkomen dat onder meer verkeerde configuraties voor hacks of datalekken zorgen.

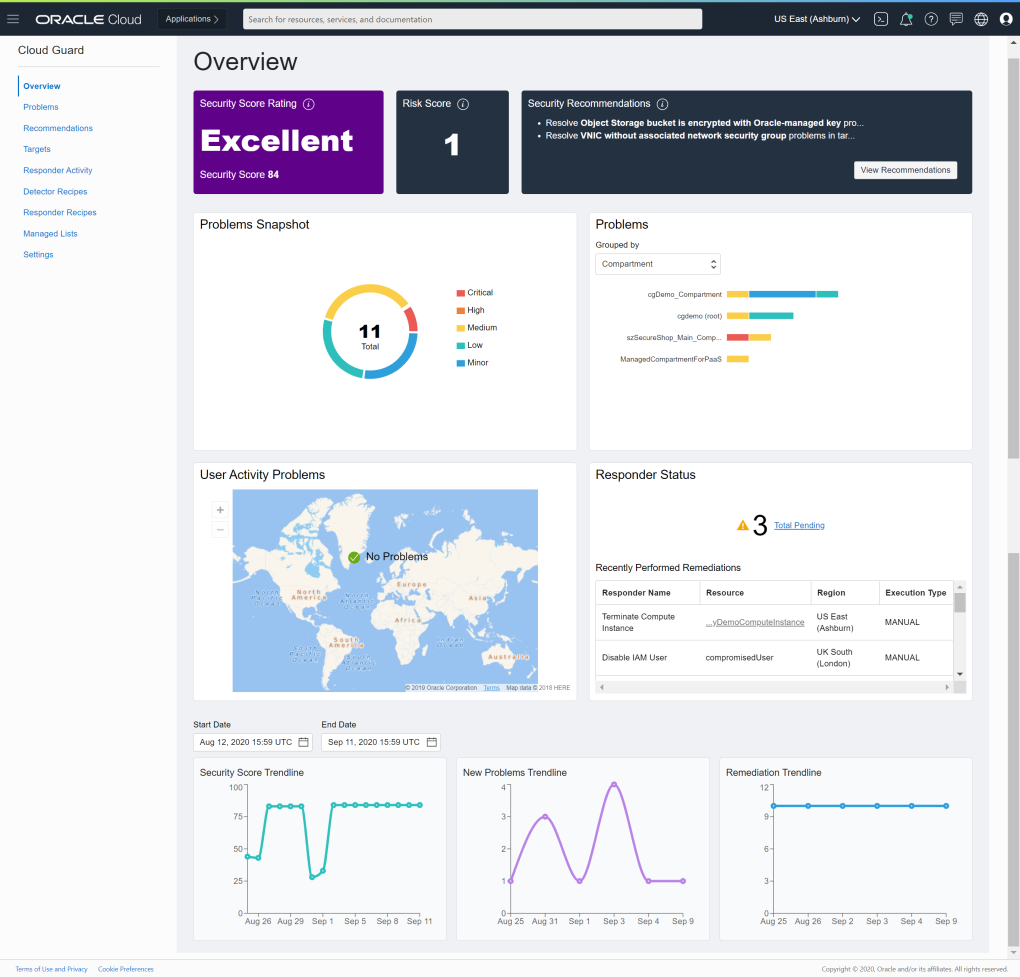

Het gaat om Oracle Cloud Guard en Oracle Maximum Security Zones. Die eerste monitort configuraties en activiteiten binnen de cloudinfrastructuur van Oracle en stuurt bij over alle cloudregio’s heen. Het is een log en event aggregator die bijvoorbeeld aangeeft wanneer er een login vanuit TOR komt, of wanneer een bucket publiek staat.

Dat laatste is geen toevallige verwijzing in de communicatie van Oracle. Zo lekt er bij concurrent AWS regelmatig data uit van storage buckets (cloudopslag). Niet omdat ze onveilig zijn, maar wel omdat de gebruiker ze niet of op een verkeerde manier configureert.

Maximum Security Zones is een aanvulling die best practices en een sterke securityinstelling uitrolt doorheen je (Oracle-) infrastructuur. Het gaat om IaaS access management waarbij onveilige acties of configuraties worden beperkt aan de hand van een securitybeleid.

Beide producten zijn gratis, of beter gezegd: het zijn tools die in de bestaande cloud infrastructure services van Oracle (compute, networking en storage) worden geïntegreerd. Het doel is daarbij niet enkel om mogelijke problemen snel te herkennen en aan te pakken. Maar ook om het beheer doorheen de hele cloudinfrastructuur te vereenvoudigen.