Onderzoekers hebben een lezing over SCADA-hacks afgeblazen op verzoek van Siemens en de Amerikaanse overheid.

Onderzoekers hebben een lezing over SCADA-hacks afgeblazen op verzoek van Siemens en de Amerikaanse overheid.

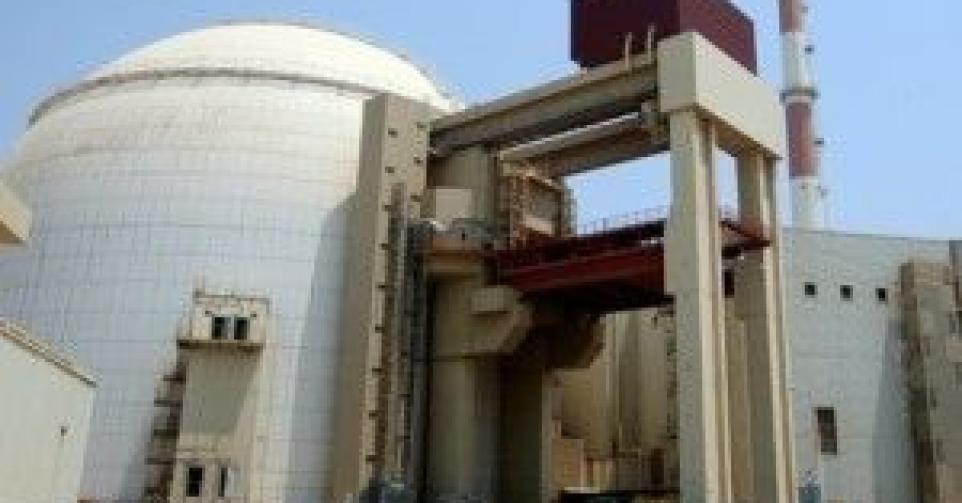

Op de ‘TakeDown’ conferentie in Dallas hadden een onderzoeker van NSS Labs – een onafhankelijk netwerk- en security-testbedrijf – en een zelfstandige expert een presentatie gepland onder de titel ‘Chain reactions – Hacking SCADA’. SCADA staat voor ‘supervisory control and data acquisition’ en wordt aangewend voor de sturing van industriële installaties. De Stuxnet-malware die vorig jaar Iranese installaties aanviel, deed dat onder meer via het betrokken SCADA-systeem.

In deze presentatie zouden de onderzoekers, Dillon Beresford en Brian Meixell, een aantal zwakheden in de SCADA- en industriële automatiseringsproducten van het Duitse Siemens toelichten. Met een gezonde dosis verantwoordelijkheidszin hadden ze wel vooraf hun slides bezorgd aan onder meer Siemens en het Amerikaanse ICS-CERT (Industrial Control Systems CERT) team. Siemens werkte aan oplossingen voor de vermelde problemen, maar blijkbaar was op zijn minst één van die oplossingen makkelijk te omzeilen. Gezien de mogelijks ernstige gevolgen van een ongepatchte onthulling, ging Beresford volgens eigen zeggen vrijwillig in op een verzoek van Siemens en de Amerikaanse overheid bij monde van het Departement of Homeland Security om de presentatie te schrappen. Immers, één van de vermelde problemen zou zich ook in SCADA-systemen van andere leveranciers kunnen voordoen.

Op de blog van het NSS Lab heet het dan ook dat “in the course of his research, significant additional vulnerabilities in industrial control systems have been identified, responsibly disclosed and validated by affected parties. Due to the serious physical, financial impact these issues could have on a worldwide basis, further details will be made available at the appropriate time.”