Een combinatie van kwetsbaarheden in een specifieke Bluetooth stack maakt het mogelijk om code uit te voeren bij wagens van vier grote autofabrikanten. Dat maakt wagens in specifieke gevallen vatbaar voor onder meer gps-tracering.

Het gaat om vier kwetsbaarheden in de OpenSynergy BlueSDK Bluetooth stack. Die wordt specifiek gebruikt in de autosector. Het probleem werd ontdekt door het Hongaarse beveiligingsbedrijf PCA Cyber Security en krijgt de naam PerfektBlue mee.

Onder meer voertuigen van Mercedes-Benz, Volkswagen en Skoda zijn vatbaar. Ook bij een vierde, niet nader genoemde, autofabrikant zou PerfektBlue kunnen zorgen voor een hack van de wagen.

De vier kwetsbaarheden (CVE-2024-45434, CVE-2024-45431, CVE-2024-45433 en CVE-2024-45432) kunnen worden gekoppeld tot één aanval op de wagen. Om dat te doen moet de dader wel binnen Bluetooth-bereik zijn van de wagen (meestal binnen de tien meter) en moet die ook gekoppeld zijn aan het infotainmentsysteem. In praktijk wil dat zeggen dat je in de wagen die koppeling moet bevestigen, vergelijkbaar met hoe je je eigen telefoon met je wagen koppelt.

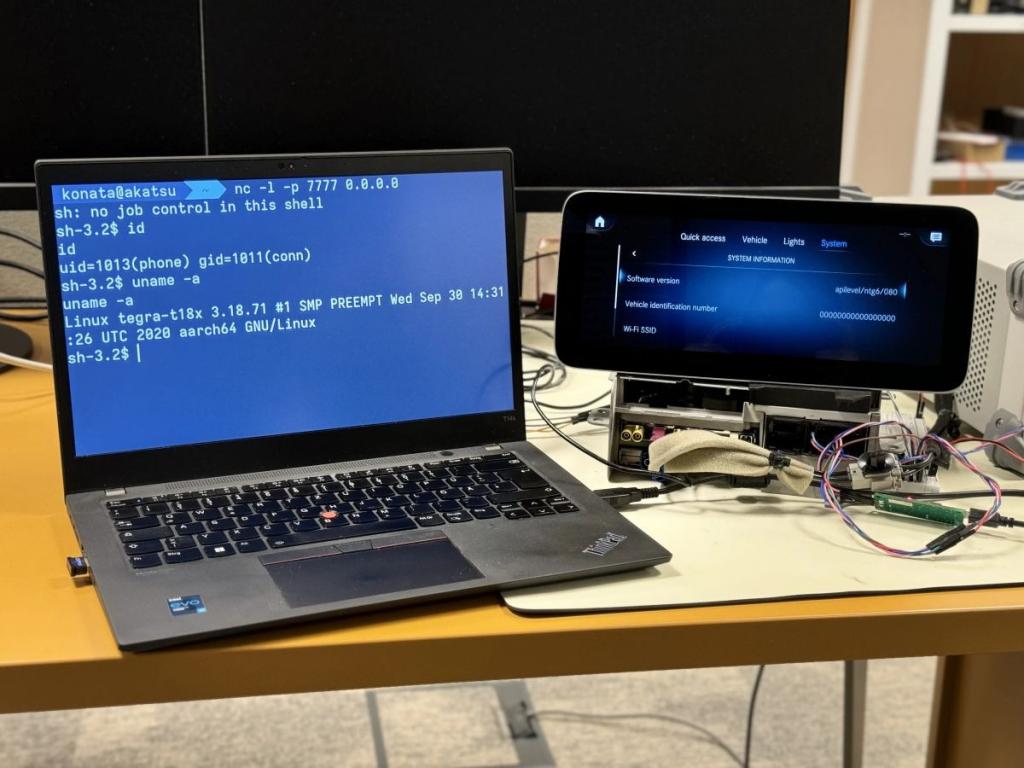

Eens dat lukt, kan de dader van op (beperkte) afstand code uitvoeren op het systeem. Zo is het mogelijk om gps-coördinaten van eerdere bestemmingen te traceren, audio op te nemen en de contactenlijst te bekijken. De onderzoekers sluiten niet uit dat er van daaruit ook naar andere systemen, zoals de motorbediening, kan worden gesprongen. Maar dat hangt sterk af van hoe de wagens zijn ontworpen en in welke mate het infotainmentsysteem is afgesloten van andere onderdelen. Een dergelijke hack werd nog niet aangetoond.

Meer dan een jaar onderweg

De ontdekking van PerfektBlue dateert van meer dan een jaar geleden, maar werd pas afgelopen week publiek bekendgemaakt. PCA Cyber Security nam in mei vorig jaar contact op met OpenSynergy, tegen september waren er patches beschikbaar.

PCA benadrukt zelf dat OpenSynergy het probleem snel heeft erkend en aangepakt. Maar in tegenstelling tot smartphones, computers of andere permanent geconnecteerde toestellen, is de toeleveringsketen in de automobielsector een stuk langer en complexer, waardoor het lang duurde voor alle betrokkenen de patch ontvingen.

Zo dook er eind juni nog een vierde producent op die nog niet op de hoogte was van het probleem, om die reden wordt de naam ervan niet genoemd. De onderzoekers sluiten niet uit dat nog meer automerken, maar ook spelers buiten de autosector, kwetsbaar zijn voor het probleem.

Het is wel nog onduidelijk in welke mate de getroffen wagens al gepatcht zijn. Een voertuig dat geen online updates krijgt, krijgt updates voor nieuwe firmware doorgaans bij een onderhoudsbeurt bij de garage, maar dat gebeurt in het beste geval slechts jaarlijks. Het probleem is dus bekend en aangepakt, maar mogelijk nog niet overal verholpen.

Lees ook: Bluetooth 6.1 wordt veiliger en zuiniger