Al meerdere jaren viseren Russische APT-groepen Oekraïense organisaties. Maar sinds de oorlog uitbrak zijn de cyberaanvallen enorm geïntensiveerd, zo weet securitybedrijf ESET: ‘Het positieve is dat veel aanvallen ontdekt én verijdeld worden’. Data News kreeg een inkijk in de impact van de invasie op de cyberoorlog.

Net zoals er niet zoiets is als ‘dé informaticus’ – een business analist is geen telecomingenieur en een AI-specialist weet niet noodzakelijk veel van mobiele netwerkprotocollen -, zo is er ook niet zoiets als ‘dé cybercrimineel’. De meeste cybercriminaliteit wordt gepleegd om geld te verdienen. Enkelen doen het om de sport. En soms gaat het louter om spionage, of het bewust beschadigen of uitschakelen van apparatuur, IT-systemen en software. In zo’n gevallen is er vaak een (groot)staat mee gemoeid die politieke belangen ziet: state-sponsored attacks zoals dat dan heet. Het gaat dan dikwijls om zogeheten APT-groepen, waarbij APT staat voor Advanced Persistent Threat. De aanvallen worden opgezet door georganiseerde groepen, zitten erg ingenieus in elkaar en komen dan meestal uit schurkenstaten en grootmachten als China en Rusland.

Ook veel ransomware- en phishing-aanvallen zijn van de hand van die APT-groepen, al is dat niet altijd hard te maken. Sporen worden uitgewist, of sporen worden juist netjes uitgestippeld: het is niet omdat alle sporen naar IP-adressen en servers in Rusland wijzen dat de echte aanvallers zich ook écht in dat land bevinden en door dat land betaald worden. ‘False flag’-operaties zijn ook in cyberoorlogen reëel.

Uit een rapport van Google’s Threat Analysis Group (TAG) over Russische staatshackers in 2023 bleek eerder al dat Oekraïne momenteel het belangrijkste doelwit is. In dat rapport meldt TAG dat Oekraïne het doelwit was van zo’n 60 procent van alle phishing-aanvallen die dit jaar uit Rusland kwamen. Die lijken vooral gericht op kritieke infrastructuur van het belaagde land. In veel gevallen gaat het ook om het vergaren van informatie en het verstoren van operaties. Volgens TAG zijn er drie Russische en Wit-Russische groepen die de voorbije maanden bijzonder actief waren in Oekraïne. Eentje daarvan is Sandworm, dat al een tijd lang het elektriciteitsnet in het land tot doelwit heeft.

Dat bevestigen ze ook bij het Europese securitybedrijf ESET wanneer we – na héél wat identiteitscontroles – binnenwandelen bij hun hoofdzetel in de Slovaakse hoofdstad Bratislava. Het is ESET dat voor heel wat ‘ontdekkingen’ tekent en telkens als een van de eersten melding maakt van nieuwe, grootschalige of geviseerde en gevaarlijke cyberaanvallen. De Russisch-Oekraïense Oorlog is in essentie al gestart in 2014 met de eerste gewapende conflicten in de Donbas en de Krim. En het is niet toevallig dat sindsdien stelselmatig cyberaanvallen op Oekraïne uitgevoerd worden.

Eerst de cyberwapens, dan de bommen en tanks

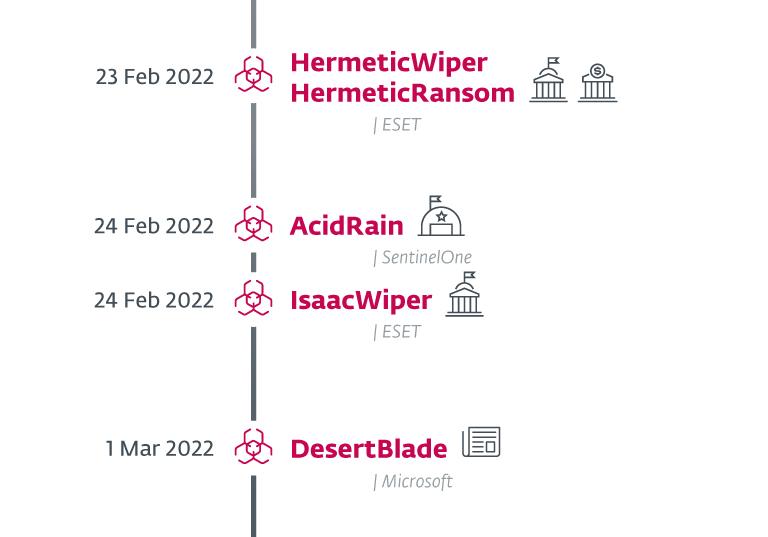

Maar 23 februari 2022 staat in het geheugen van heel wat ESET-onderzoekers gegrift, niet in het minst van Anton Cherepanov, malware onderzoeker bij ESET. ‘Het waren onze Oekraïense collega’s die ons contacteerden omdat ze verdachte activiteit opmerkten; een soort aanval zoals ze nog niet gezien hadden’, vertelt Cherepanov. ‘We zijn onmiddellijk de verdachte files beginnen onderzoeken die we binnen kregen en we ontdekten snel een wiper, waarbij het vooral opviel dat die er heel complex en geavanceerd uitzag’, zegt de onderzoeker. Zo’n wiper is een agressieve vorm van malware die bedoeld is om de gegevens op een harde schijf of een ander geheugen volledig te wissen en de werking van software dus bewust te saboteren. De onderzoekers besloten al snel om de ontdekking op Twitter te gooien en waarschuwingen uit te sturen omdat duidelijk werd dat het om een gevaarlijke én geavanceerde cyberaanval ging.

‘De aanval was duidelijk gericht op overheidsinstanties en financiële instellingen’, zo voegt Ondrej Kubovic, Security Awareness Specialist bij ESET toe. ‘Maar wat hier ook opviel, was dat de code van de nieuwe wiper ondertekend was met een legitiem certificaat, een game-ontwikkelaar uit Cyprus. Een poging om detectiesoftware te misleiden. Dat was voor ons wel interessant om te zien, dat aanvallers zelfs zo ver gaan. Tot op vandaag weten we eigenlijk nog altijd niet of het certificaat gestolen was, of dat het om een lege vennootschap ging of een of andere bewust opgezette structuur’, aldus Kubovic.

Honderden systemen werden die dag aangevallen, voornamelijk in Oekraïne. Een dag later startte Rusland de invasie in Oekraïne. ‘Het was al heel laat in de nacht dat ik ging slapen, net omdat we de handen vol hadden met de waarschuwingen en het onderzoek over de nieuwe wiper. Ik lag nog maar net in mijn bed in Kiev toen ik explosies hoorde. Op dat moment wist ik het meteen: de oorlog is begonnen’, vertelt Iulia Andrienko, een Oekraïense medewerkster van ESET die ondertussen woont en werkt in Bratislava.

Aanvalsplan lag klaar

Honderden computersystemen werden aangevallen de dag voor de Russische tanks binnenrolden en de eerste bommen vielen op Oekraïens grondgebied. ‘Ze wilden duidelijk online zoveel mogelijk chaos creëren en schade berokkenen aan zoveel mogelijk cruciale instellingen en organisaties in Oekraïne. Allemaal met de bedoeling om hen meer kwetsbaar te maken tegen dat de oorlog begon, en dat hebben we dan de dag nadien ook zien gebeuren’, meent Ondrej Kubovic die nog iets opmerkelijks te vertellen heeft.

‘Wat we nadien ook opgemerkt hebben, is de timestamp van de gecompileerde code – zeg maar de datum waarop de wiper afgewerkt werd. Dat gebeurde al op 28 december 2021. Sindsdien stond de wiper-aanval eigenlijk gewoon klaar, te wachten tot groen licht gegeven werd. Die ‘go go go’ is er dus op 23 februari 2022 gekomen, ongetwijfeld omdat de aanvallers toen ook wisten dat de tanks en het leger de volgende dag in actie gingen schieten’, aldus Kubovic.

‘Maar toch, de cyberaanval werd wél gedetecteerd en al heel vroeg. Dat heeft heel wat schade kunnen voorkomen’, voegt Kubovic wel een positieve noot toe. De onderzoekers ontdekten gaandeweg ook dat de aanval niet alleen uit de HermeticWiper bestond, maar dat er ook een stukje ransomware aan hing: later HermeticRansom genoemd. Dat lijkt vreemd in de context van oorlogsvoering? ‘We denken dat het voor een stuk dienst deed als mechanisme om de aanval te laten verspreiden en vooral op die manier de wiper zoveel mogelijk machines te laten treffen. Maar we vermoeden ook dat de aanvallers zagen dat we de aanval gedetecteerd hadden en dat ze daarom besloten om hun aanval bij te sturen. Misschien wilden ze ook hun sporen op die manier verbergen’, zegt Kubovic.

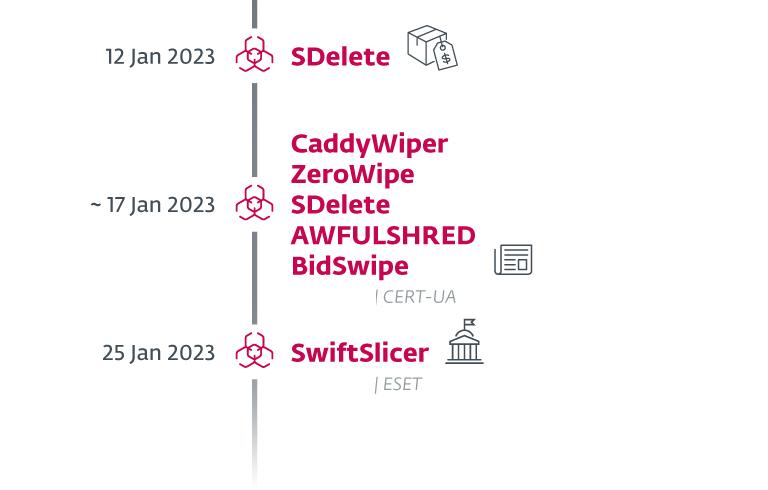

Een jaar vol aanvallen

23 februari was dan wel een startschot voor een grootschalige campagne, daar bleef het helaas niet bij. Op 24 februari volgde al een nieuwe reeks aanvallen die gekend staat als AcidRain. Het is die malware die modems viseerde en die er zo bijvoorbeeld in slaagde om enkele Duitse elektrische windmolenparken uit te schakelen. Nog diezelfde dag dook ook een nieuwe wiper op, IsaacWiper: opnieuw een wiper die zich richtte op systemen in Oekraïne en waarbij alle sporen richting Rusland wijzen.

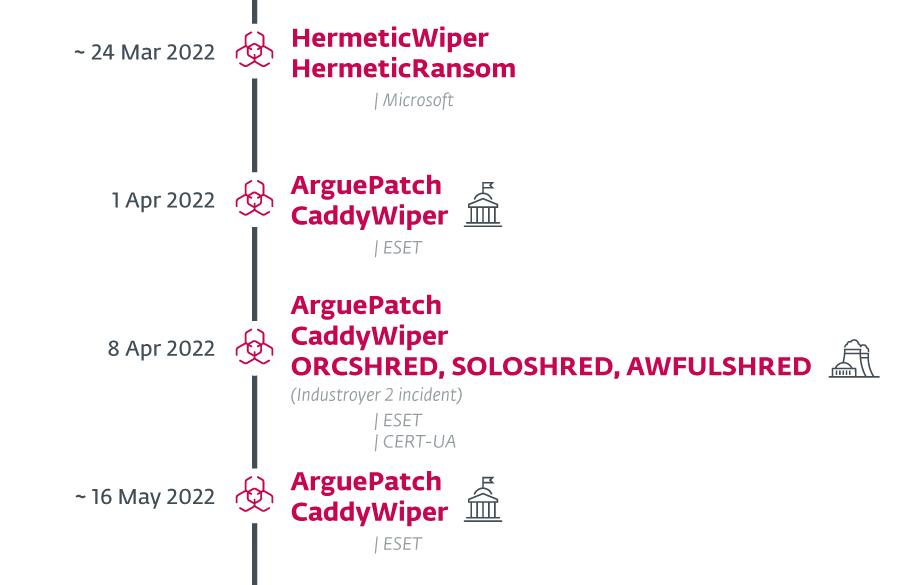

‘Maar wat er op 14 maart 2022 gebeurde, wil ik toch nog even kaderen: de dag dat we CaddyWiper ontdekten. Minder geavanceerd dan HermeticWiper, maar wel eentje die opnieuw tientallen systemen in vooral de financiële sector in Oekraïne viseerde. Op dat moment probeerde het collectieve Westen Oekraïne al te helpen met de nodige financiële steun. Dus door zich te richten op de financiële sector hoopten de aanvallers opnieuw de Oekraïense regering en organisaties te verlammen. Maar opnieuw, ook hier werd de aanval ontdekt’, zegt Kubovic.

Poging tot black-out

En zo volgt – tot op de dag van vandaag – de ene cyberaanval na de andere elkaar op. De ene wat gesofisticeerder dan de andere, sommige grootschalig en breed, andere net weer heel gericht.

Maar 8 april sprong er wel weer uit: de dag waarop ‘de aanvallers’ – het valt ondertussen op hoe de ESET-onderzoekers liever niet Rusland bij naam noemen, nvdr – de tot op vandaag meest ingewikkelde aanval opzetten die ondertussen gekend staat als Industroyer 2.

‘Ik herinner me nog goed die vrijdagavond’, vertelt malware-onderzoeker Anton Cherepanov. ‘Het gebeurde na vijf uur ’s avonds, niet toevallig op een moment dat de meeste werknemers al aan hun weekend begonnen waren. Ik ontdekte een eerste verdachte binary, en al na vijf minuten had ik door dat dit een nieuwe versie van Industroyer was.’ Het was ook Cherepanov die de eerste versie destijds, in 2016, ontdekt had. Het was die cyberaanval van de APT-groep Sandworm die erin slaagde om een elektriciteits-grid plat te leggen met een black-out tot gevolg. Niet toevallig gebeurde dat toen in Oekraïne. De aanval was vrij succesvol: zowat een vijfde van de hoofdstad Kiev kwam een uur lang zonder stroom te zitten en werd toen als een soort grootschalige test gezien.

Het was toen de tweede keer dat het gebeurde. De malware BlackEnergy deed het hen in 2015 al voor en resulteerde toen tot een black-out in grote delen van Oekraïne. Logisch dus dat de ontdekking van een nieuwe Industroyer-versie tot een ‘code rood’ bij ESET leidde.

‘Dit was de derde keer dat een aanval rechtstreeks op het electriciteitsnet uitgevoerd werd. Zowel Windows-, Solaris- als Linux-machines werden aangevallen. Ze wilden duidelijk de stroomvoorziening platleggen via wipers. Maar ze wilden ook protection relays uitschakelen. Dit is gespecialiseerde apparatuur die schommelingen op het elektriciteitsnet opvangt. Als zo’n relays niet werken, dan zorgen stroompieken voor beschadigingen waarbij herstellingen dagen of weken kunnen duren. Mocht het tot een black-out gekomen zijn, dan konden de aanvallers op die manier voor extra schade zorgen eenmaal de stroom terug aangeschakeld werd’, weet Kubovic. Zo ver is het niet gekomen: van een black-out was uiteindelijk geen sprake. ‘Het was het afgelopen jaar zeker het grootste incident, maar het zegt wel iets dat de aanval niet meer tot een black-out leidde’, zegt Kubovic daarover.

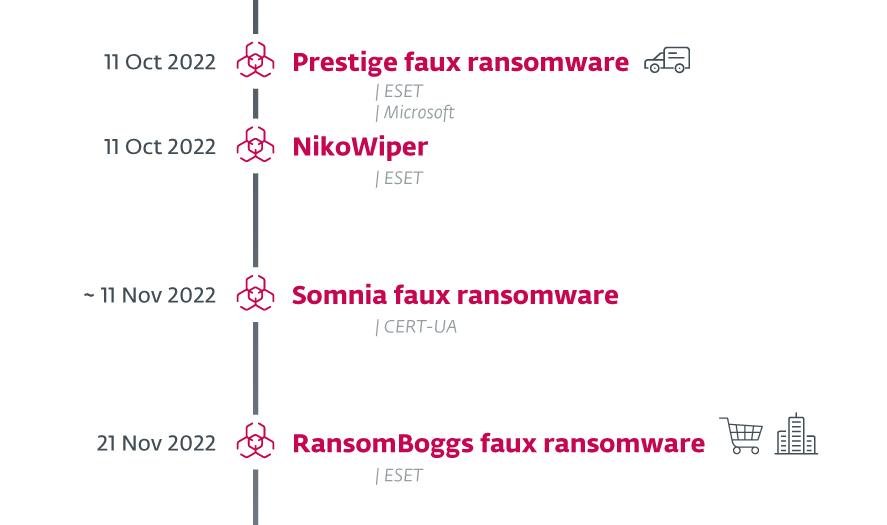

Faux ransomware

De (hoogstwaarschijnlijk Russische) aanvallers veranderden nadien het cybergeweer van schouder. Op 11 oktober 2022 werd de ‘Prestige faux ransomware’ ontdekt. Ransomware in dit verhaal? ‘Ja, het viel ons vooral op dat we deze ransomware-aanvallen alleen in Oekraïne en Polen zagen. Meestal wordt ransomware veel breder verspreid net om zoveel mogelijk slachtoffers te maken en dus meer geld te verdienen’, legt Kubovic uit. Bij nader onderzoek zag Anton Cherepanov dat de aanvallen ook duidelijk gericht waren op logistieke bedrijven. Allicht wilden de aanvallers de logistieke ondersteuning van Oekraïne vanuit Polen verstoren? ‘Aanvallers kunnen zich makkelijker verstoppen achter ransomware dan bij wipers. Bij een wiper is het duidelijk: je zoekt bewust schade. Bij ransomware vraag je geld. Het is makkelijker voor een state-sponsored aanvaller om te ontkennen dat hij bewust schade toebrengt als er losgeld gevraagd wordt’, meent Cherepanov. ‘Het is het afschuiven van de schuld op de op geld beluste cybercrime-bendes. Maar onze analyse bracht toch linken naar de eerdere Sandworm-aanvallen aan het licht, naar eerdere state-sponsored attacks. Het was hen volgens ons niet om het geld te doen’, aldus Cherepanov. Vandaar: ‘faux ransomware’ dus.

‘Geen aandacht van NATO trekken’

Sinds februari 2022 zijn er al meer dan 20 verschillende wipers ontdekt, die elk een aantal varianten tellen die allemaal ingezet zijn het afgelopen jaar. Alles bij elkaar heeft ESET in al die tijd tientallen kritische organisaties en kritische infrastructuur met succes verdedigd. In totaal meer dan duizend computers werden gevrijwaard. Zijn dat geen erg lage aantallen, vragen we ons af? ‘Dat is inderdaad zo. Onze theorie is dat de aanvallers bewust binnen de geviseerde netwerken willen blijven. Ze willen bewust geen NotPetya-scenario’, zegt Kubovic.

Petya leek in 2016 aanvankelijk een grootschalige ransomware-aanval, maar al snel kwamen er vermoedens dat het de aanvallers vooral om schade en niet zozeer losgeld te doen was: vandaar de nieuwe naam NotPetya die op de nieuwere varianten geplakt werd. Onder meer het Deense Maersk was een van de eerste grote slachtoffers van de ransomware. Al snel werden de beschuldigende vingers naar Rusland gewezen. De oorsprong van de ransomware-golf bleek ook in Oekraïne te liggen. ‘NotPetya heeft zich zeer snel wereldwijd verspreid. Dat heeft de aandacht van de NATO getrokken. Allicht willen de aanvallers zo’n spillover-scenario nu bewust vermijden. Extra aandacht bij de NATO zou misschien tot extra sancties kunnen leiden’, speculeert Kubovic.