Hoe ziet het securitylandschap eruit over een tiental jaar? Trend Micro keek diep in zijn glazen bol, naar 2030, en voorspelt hoe veranderingen in technologie en dagelijks leven daar ook gevolgen hebben voor security.

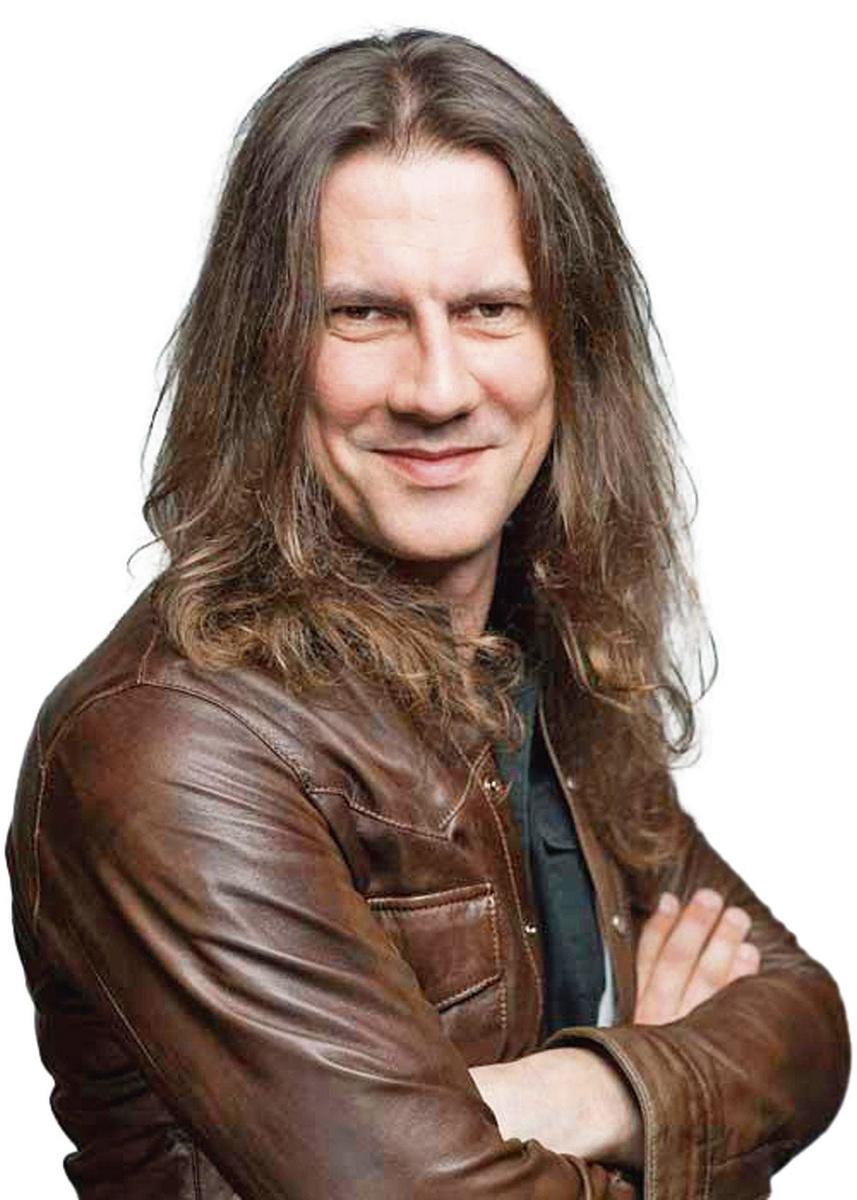

In zijn futuristische rapport stelt security provider Trend Micro zich een wereld voor waarin IoT overal is, met sensoren in industriële omgevingen tot in je kleding en zelfs op je lichaam, om alles in het oog te houden en waar mogelijk te automatiseren. Dat biedt gigantische mogelijkheden, maar ook nieuwe dreigingen, zegt Rik Ferguson, vicepresident Security Research bij TrendMicro en een van de auteurs van het rapport, aan Data News. “Als je in de toekomst een productieomgeving hebt die geleid wordt door AI of machine learning en iemand zegt ‘we hebben je data lake vergiftigd’, wat doe je dan als organisatie? En hoe zorgen we er voor dat de integriteit van die grote data-opslag gevrijwaard blijft, vanuit een technisch perspectief?” Een blik op de toekomst.

Enkelvoudige ransomware is minder efficient omdat bedrijven offline back-ups hebben. Criminelen weten dat ook.

Als we in de toekomst allemaal 5G gebruiken, heeft dat een impact op mobiele security? Dat is een heel ander systeem dan de vorige.

RikFerguson: 4G is inderdaad minder doorzichtig voor aanvallers. Een van de zorgen rond 5G is dat het technologie gebruikt die aanvallers kennen. Als je naar 4G kijkt, dat is heel specifieke infrastructuur met zijn eigen hardware. 5G is meer cloudgebaseerd, dat gebruikt technologie en software stacks die een cybercrimineel veel vertrouwder in de oren klinken. De stap van een kwetsbaarheid naar een exploit is daardoor ook kleiner. Maar daar staat tegenover dat de beveiliging die is ingebouwd is ook veel groter is. Denk aan versleuteling, mechanismes om valse basisstations te detecteren enzovoort.

U voorziet bijna alomtegenwoordige kunstmatige intelligentie in de toekomt. Kijken we dan aan tegen een soort AI versus AI cyberoorlog, waarbij zowel hackers als verdedigers volledig geautomatiseerd werken?

Ferguson: Niet meteen. AI en cybercrime zijn wel sectoren die zich heel snel ontwikkelen. Dus als je kijkt op korte termijn, dan kun je verwachten dat criminelen heel specifieke AI gaan gebruiken om allerlei back-end taken uit te besteden aan software, rond campagnemanagement bijvoorbeeld. Welk type mails werken, hoe kunnen die worden aangepast om hen effectiever te maken? Wanneer werd een payload gedetecteerd en hoe kunnen we die aanpassen om niet meer opgemerkt te worden? De meer succesvolle criminele groepen zullen AI hebben om hen daarbij te helpen, bij de regeltaakjes.

Kijken we verder in de toekomst, naar 2030, dan heb je een wereld waarin alle vormen van kunstmatige intelligentie gangbaar zijn. We zullen daar allemaal voordelen uit halen, ook criminelen. Ik verwacht tegen 2030 dat AI zal zijn geëvolueerd naar automatische pen-testing en informatievergaring vanuit het perspectief van de criminelen. Met verbeteringen in automatische taalverwerking kan je dan ook AI hebben waaraan je vraagt om specifieke slachtoffers te zoeken. ‘Vind mij petrochemische bedrijven met inkomsten tussen dat en dat bedrag, kom terug wanneer je logins hebt’, zoiets. Maar tegen een echte AI-aanvaller gaan we ons nog niet moeten verdedigen.

Momenteel is ransomware nog een van de grote problemen. Blijft dat evolueren?

Ferguson: Voor ons is ransomware niet per se een dreiging, maar eerder een werktuig. De eigenlijke misdaad is afpersing. Iemand ontzegt je de toegang tot iets en je krijgt dat pas terug als je betaalt. Dat bestaat al heel lang en gaat ook niet meteen weg. Je ziet dat ransomware vandaag al evolueert. Je had vroeger enkelvoudige ransomware: die versleutelde je bestanden en je kreeg ze pas terug als je betaalde. Dat is nu minder efficiënt omdat bedrijven offline back-ups hebben. Criminelen weten dat ook, daarom zijn ze begonnen met ‘dubbele afpersing’ waarbij ze ook gegevens gaan stelen en dreigen die te lekken als je niet betaalt. Soms gaat dat nog verder, en gaan ze ook je klanten en zakenpartners contacteren of ze gooien er een DDoS-aanval bovenop.

Dat toont aan dat misdadigers weten dat het primaire mechanisme van afpersing voor ransomware zijn effectiviteit aan het verliezen is. Daarom zoeken ze andere uitwegen. Sommige voorspellingen hebben het over digitale versies van onszelf die langer gaan leven dan wij. Dat geeft je meteen ook de mogelijkheid van digitaal kidnappen. Als iemand op puur digitaal niveau bestaat, kan je zo’n entiteit in theorie kidnappen en er losgeld voor vragen. Of ze gaan dreigen met sabotage van de productie-omgeving van bedrijven via hun IoT.

We zien ondertussen al criminelen die zich specialiseren in het witwassen van geld, er bestaat ‘Malware-as-a-Service’, is dat het ecosysteem van de toekomst?

Ferguson: Cybercrime werkt in principe als een misdadige replicatie van de modale zakenwereld. Daarom zag je zo’n vijftien jaar geleden dat Russen het filiaalmodel begonnen te bouwen, met resellers. Je maakt een product, een stuk ransomware, en laat anderen mensen alle risico’s nemen door die malware te installeren bij bedrijven. En van de inkomsten die ze daaruit halen, neem je een percentage, want jij bent degene die de ransomware heeft gemaakt.

Cybercrime-as-a-Service breidt nog uit met relatief nieuwe diensten als de cloud met buitgemaakte logs die je als dienst kunt afnemen, en ook de opkomst van de ‘ initial access’ verkoper. Dat zijn mensen die niets anders doen dan toegangsroutes vinden in organisaties en die logins verzamelen om die vervolgens te verkopen. Ze doen daar niets mee, ze zetten geen payloads op een netwerk of versleutelen geen data. Ze verkopen alleen toegang. Voor de misdadiger zelf is dat een vrij veilige vorm van handelen, omdat je niet de belangrijkste misdaad pleegt en je zo dus minder aandacht gaat krijgen van politiediensten.

‘Everything-as-a-Service’ maakt ook van de grote cloudaanbieders mogelijk lucratieve doelwitten voor cyberaanvallers. Waarom zouden criminelen niet gewoon AWS of Azure aanvallen?

Ferguson: Tot nu toe hebben we nog geen grote cloudproviders gezien die gehackt werden. Maar je ziet ook dat zo’n negentig procent van de aanvallen op cloudgebaseerde infrastructuur het resultaat is van aanvallers die niet zozeer gebruik maken van een kwetsbaarheid, maar eerder van een misconfiguratie. Een fout ingestelde server bijvoorbeeld, door de IT-dienst van de klant.

Ik denk ook niet dat we meteen hacks gaan zien op het lagere niveau, vanuit het idee dat je bijvoorbeeld Google hackt en dan ineens alle klanten hebt. De reden daarvoor is het model van gedeelde verantwoordelijkheid. Je provider is bijvoorbeeld verantwoordelijk voor de beveiliging van de Azure-infrastructuur, maar wanneer jij iets in die architectuur zet, moet je wel die entiteit zelf beveiligen. En omdat die verantwoordelijkheid gedeeld wordt, is de return on investment voor een crimineel vrij laag om die hele cloud te hacken. Het is makkelijker om research te doen en de mensen die je wilt aanvallen te identificeren, of om slechte configuraties of kwetsbaarheden in hun software te zoeken. Waarom zou je dan de moeite doen om iets aan te vallen dat net bestaat om een veilige cloud mogelijk te maken, als je gewoon achter iemand kan gaan die zijn wachtwoord in je phishing webpagina tikt? Misdadigers innoveren niet tenzij we hen daartoe dwingen.

Hoe ziet het cyberlandschap er in 2030 uit?

Een greep uit de voorspellingen:

1 Door allerlei AI-tools kunnen ook tech-leken zich met cybercrime bezig houden.

2 Cybercriminelen kunnen niet alleen bedrijven aanvallen, maar ook mensen, via hun cyberimplantaten.

3 IoT-omgevingen gaan ‘massive’, met onder meer productie-omgevingen die beheerd worden door allerlei sensoren en andere Things. Dat trekt echter ook sabotage en hackpogingen aan.

4 Meer mensen halen hun nieuws en media binnen via neurale implantaten of ‘smart glasses’ die onze huidige schermpjes vervangen, waardoor ze moeilijker afstand kunnen nemen van desinformatie.

5 Techno-nationalisme wordt sterker, met grote landen die het open internet en open innovatie in stukken breken. Een en ander betekent dat kleine landen minder keuze hebben als het aankomt op componenten en technologie. Wie zelf geen chips bouwt, zal veel meer van geopolitieke stromingen afhangen, bijvoorbeeld.

U kan het hele rapport lezen op 2030report.com