Het Centrum voor Cybersecurity België waarschuwt voor een kwetsbaarheid in routers van DrayTek, die vooral in KMO-omgevingen worden gebruikt. Hackers die het probleem misbruiken kunnen zo ransomware verspreiden.

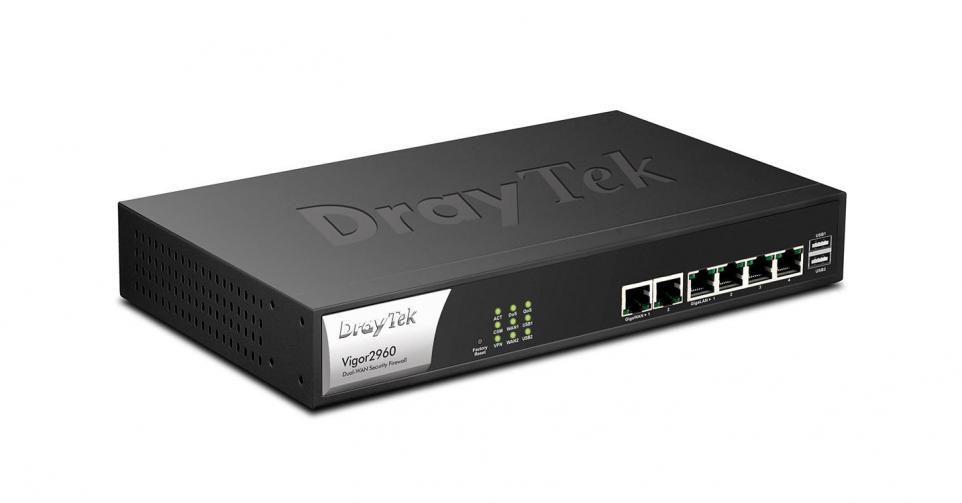

Het gaat om de Vigor 2960 routers van DrayTek. Relatief goedkope toestellen (rond de 500 euro) die vooral bij KMO’s worden ingezet. Het CCB kreeg de waarschuwing eerder deze week uit betrouwbare bron. Het gaat niet om een gelijkaardig zero day lek dat in maart werd ontdekt maar om een nieuw probleem waar op dit moment ook nog geen CVE-code voor is. Dat is een uniek identificatienummer van kwetsbaarheden.

Concreet kan het probleem er voor zorgen dat een aanvaller authenticatieprocedures omzeilt en zo van op afstand code kan injecteren of uitvoeren op het besturingssyteem van de routers. Hoewel er nog geen gevallen bekend zijn in België, waarschuwt het CCB wel dat de kwetsbaarheid ook kan misbruikt worden om ransomware te verspreiden. De organisatie ziet dit jaar een sterke stijging van die praktijk in ons land.

Patches

Het CCB lichtte DrayTek eerder deze week in maar kreeg nog geen reactie van het bedrijf. Recent bracht het bedrijf nog wel patches uit voor andere kwetsbaarheden, maar het is onduidelijk of deze ook beschermen voor het nieuw ontdekte probleem.

Wel kon de organisatie met penetratietesten ontdekken dat als er een backdoor op de router wordt geplaatst bij versie 1.4 van de software, die niet wordt verwijderd met een upgrade naar versie 1.5.1.1. Een gecompromitteerde router blijft dus gecompromitteerd.

Gebruikers contacteren

Het CCB onderneemt wel zelf stappen om gebruikers veilig te houden. Zo kreeg de organisatie zelf een lijst met gebruikers van zulke routers uit goede bron en neemt het contact op met die organisaties. Maar omdat het niet weet of die lijst volledig is, stuurt het ook een algemene waarschuwing uit.

In een persbericht geeft de organisatie tot slot ook enkele adviezen mee voor wie zo’n toestel heeft. Zo kan je onder meer controleren of de ACL’s (Acces Control Lists) zijn gewijzigd, controleren of er bijkomende profielen zijn aangemaakt, en wordt aangeraden om toegang vanop afstand uit te schakelen als dat niet nodig is.