De SamSam ransomware heeft al zo’n 5,9 miljoen dollar buitgemaakt sinds ze voor het eerst opdook eind 2015 en een opvallend deel van die aanvallen maakten Belgische slachtoffers. Dat staat in een nieuw rapport. Ook moet blijken dat bedrijven liever duizenden dollar betalen, dan toegeven dat ze een ransomware-probleem hebben.

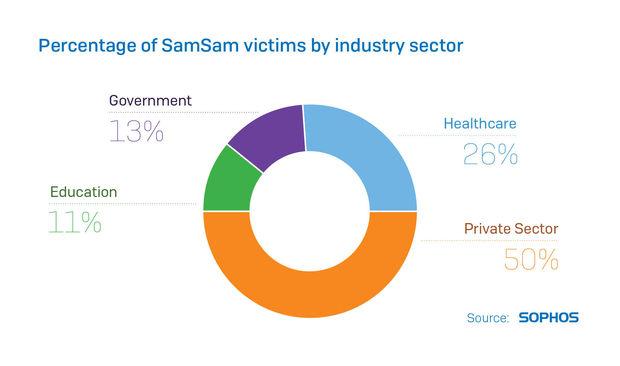

Sinds de start 2,5 jaar geleden zou de SamSam ransomware onder meer het werk van hospitalen, scholen en steden hebben verstoord. Met een uitgekiende methode wist het zo 5,9 miljoen dollar buit te maken, zegt Sophos, dat al sinds eind 2015 onderzoek doet naar SamSam. De beveiliger heeft zijn inzichten nu gebundeld in een rapport.

Om tot die som te komen, werkte het samen met Neutrino om Bitcoin-portefeuilles te analyseren en zo te berekenen hoeveel geld er naar de makers is gestuurd. Sommige slachtoffers, zo schrijft het rapport, zouden tot 64.000 dollar aan losgeld hebben betaald.

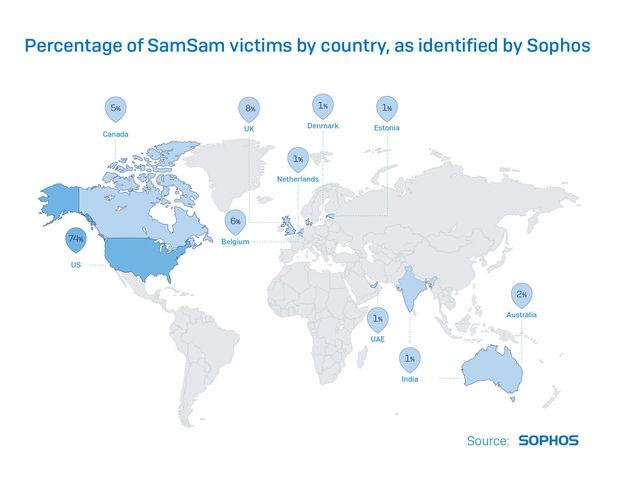

Sophos berekende zo ook dat 74 procent van de slachtoffers zich in de Verenigde Staten bevinden. Opvallend: 6 procent zouden Belgisch zijn, wat voor zo’n klein land een stevig deel van de koek is.

Handwerk

Sophos schrijft dat de aanvalsmethode van de hacker(s) achter SamSam voornamelijk handmatig is. Aanvallen worden niet gestart met traditionele spamberichten of geïnfecteerde websites. Elke aanval is een manuele inbraak op een netwerk, en wordt zorgvuldig uitgevoerd.

Veel van de aanvallen beginnen met een lek in een Remote Desktop applicatie op een machine binnen het netwerk, of via exploits van kwetsbare machines. Vandaaruit scant de aanvaller het interne netwerk en gaat hij ransomware installers proberen uitpakken op Admin machines en alle andere aangesloten werk-pc’s. Eens alles klaar staat, wacht de hacker tot het midden in de nacht is in de tijdzone van het slachtoffer, voordat de aanval ingezet wordt en alle machines worden versleuteld.

Om extra schade te berokkenen versleutelt de ransomware niet alleen databastanden, maar ook niet-essentiële Windows programma’s, het soort software dat niet altijd voorzien wordt van back-ups. Sophos merkt op dat de ransomware, en de mensen erachter, blijven evolueren. Steeds nieuwe beveiligingsfuncties worden aan de tools en de websites toegevoegd om securitymensen te snel af te blijven.

Die zorgvuldige, handmatige methode betekent bovendien dat de aanvaller tegenmaatregelen kan nemen wanneer hij beveiligingsfuncties tegenkomt, en dat hij beveiligingstechnieken kan ontwijken. Zo kan hij bijvoorbeeld, wanneer de dataversleuteling wordt verstoord, zichzelf en eventuele sporen weer wissen.

300.000 per maand

Sophos schat, op basis van analyse van Bitcoin-portefeuilles, dat de aanvaller op die manier bijna 300.000 dollar per maand wist te vergaren in 2018. Het leuke aan die Bitcoin-analyse is dat het securitybedrijf zo ook de betaalde aanvallen kan vergelijken met de aangegeven aanvallen.

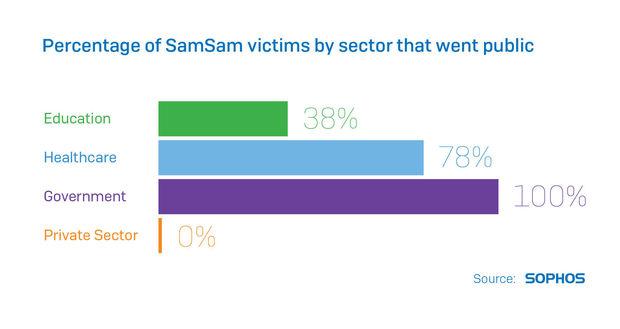

100 procent van de bekende slachtoffers van overheidsorganisaties, zo schrijft Sophos, hebben de aanvallen publiekelijk bekend gemaakt. 79 procent van de organisaties in de gezondheidszorg hebben het nieuws naar buiten gebracht, evenals 38 procent van de onderwijsinstellingen die slachtoffer waren. Maar volgens de schattingen van Sophos vormen de ‘publieke slachtoffers’ maar 37 procent van het totale aantal organisaties die slachtoffer werden van SamSam. Het bedrijf gaat ervan uit dat er nog honderden slachtoffers zijn die betaald hebben en verder hun mond hielden, een cijfer dat in tijden van GDPR minstens vragen oproept.

Sorry, maar niet heus

Opvallend detail in de losgeldbrieven van SamSam is dat die steeds vaker een verontschuldigende toon aannemen. ‘Ransom notes’ krijgen de naam SORRY-FOR-FILES.html mee, of de bestandsextensie .weapologize. Niet dat het de hacker ook tegenhoudt om veel geld af te persen.

Door de handmatige methode die SamSam gebruikt, wijst Sophos erop dat er geen enkelvoudige oplossing is om de ransomware tegen te houden. Een actief en goed werkend beveilingsmodel is de beste methode, aldus het securitybedrijf. Wel beveelt het aan om toegang tot poort 3389 te beperken, regelmatig kwetsbaarheidsscans en penetratietesten uit te voeren op het netwerk, multi-factor authenticatie in te voeren voor interne systemen, ook voor medewerkers op LAN of VPN, en tot slot, uiteraard, back-ups te maken. Die laatste moeten bovendien offline, en offsite staan, met een goed noodherstelplan voor als het allemaal toch mis gaat.